So erstellen Sie Ihren VPN -Server mit OpenVPN und Debian, So montieren Sie Ihr eigenes VPN auf einem Server – Numerama

So montieren Sie Ihr eigenes VPN auf einem Server

Contents

- 1 So montieren Sie Ihr eigenes VPN auf einem Server

- 1.1 Debian 11 und OpenVPN: So erstellen Sie Ihren eigenen VPN -Server ?

- 1.2 Ii. Installation des OpenVPN -Servers auf Debian 11

- 1.3 III. Testen Sie die VPN -Verbindung

- 1.4 Iv. Abschluss

- 1.5 So montieren Sie Ihr eigenes VPN auf einem Server

- 1.6 Installieren Sie ein hausgemachtes VPN auf einem Himbeer -Pi

- 1.7 Installieren Sie ein VPN auf einem virtuellen Computer, indem Sie Algo VPN installieren

- 1.8 Gehen Sie durch die schlüsselfertigen Lösungen der Gastgeber

- 1.9 Einfach, aber begrenzt

- 1.10 Ein guter VPN -Lieferant ist einfacher

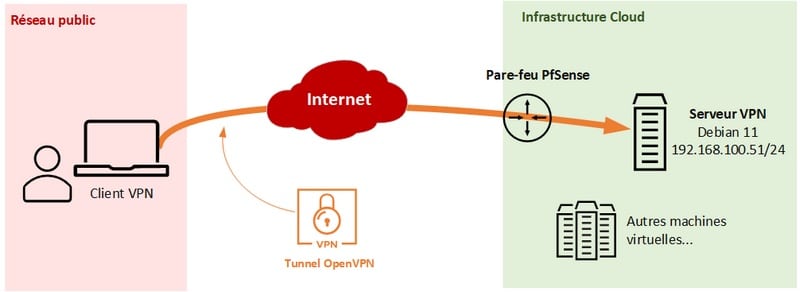

Um einen VPN -Server basierend auf OpenVPN einzurichten, gibt es verschiedene Lösungen: Lehnen Sie sich auf eine Firewall wie PfSense, verwenden Sie einen Linux -Computer, verwenden Sie einen Windows -Computer usw. Heute interessieren wir uns für die Implementierung auf einer Linux -Maschine, in diesem Fall unter Debian 11.

Debian 11 und OpenVPN: So erstellen Sie Ihren eigenen VPN -Server ?

In diesem Tutorial lernen wir, einen VPN -Server unter Debian 11 mit OpenVPN zu konfigurieren, um einen VPN -Server zu erstellen, auf dem wir uns für das Internet verlassen werden. Dieses Tutorial ist ideal, wenn Sie Ihren eigenen VPN -Server auf einem VPS -Server in der Cloud bei OVHCloud oder anderen einrichten möchten. Somit kann ein Remote -Client -Computer eine Verbindung zum OpenVPN -Server herstellen, um auf das Internet zuzugreifen. In der Tat basiert dieses Prinzip auf der Implementierung eines “Client-to-Site” -VPN.

Als eine Erinnerung, VPN bedeutet Virtual Pnutzen NICHTEbork Und das Ziel eines VPN ist einfach: Das VPN erzeugt eine virtuelle Verbindung zwischen zwei Punkten, Zum Beispiel zwischen zwei Geschäftsnetzwerken (VPN -Website für Website) oder zwischen einem Kunden -PC und einem Geschäftsnetzwerk (VPN -Kunde auf der Website). Innerhalb dieses Links, der genannt wird ein Tunnel, Die Daten werden sein quantifiziert Und isoliert vom Rest des Verkehrs, dies ist das Interesse von VPN und dieser Begriff “privat”. Heutzutage sind VPNs für den persönlichen Gebrauch sehr beliebt, um die Zensur umzugehen, Ihre Navigation im Internet zu verbergen usw.

Um einen VPN -Server basierend auf OpenVPN einzurichten, gibt es verschiedene Lösungen: Lehnen Sie sich auf eine Firewall wie PfSense, verwenden Sie einen Linux -Computer, verwenden Sie einen Windows -Computer usw. Heute interessieren wir uns für die Implementierung auf einer Linux -Maschine, in diesem Fall unter Debian 11.

Hier finden Sie einige Informationen zur Infrastruktur des Tages:

Es gibt mehrere mögliche Architekturen, darunter:

- Der OpenVPN -Server verfügt über eine öffentliche IP -Adresse (Fall eines VPS)

- Der OpenVPN -Server ist hinter einem Router / einer Firewall und daher hinter einem NAT maskiert. Das Ergebnis verbinden uns mit der öffentlichen IP -Adresse des Geräts (Router/Firewall) und dank einer Umleitungsregel des Ports stellen wir eine Verbindung zu unserem VPN her – Ich bin in diesem Fall als Teil dieser Demo

Sobald der VPN -Client mit VPN verbunden ist.

Ii. Installation des OpenVPN -Servers auf Debian 11

Wir könnten den OpenVPN -Server manuell und Schritt für Schritt auf unserem Debian 11 -Server konfigurieren. Wir werden jedoch verwenden Ein Installationsskript, mit dem ein VPN -Server sehr einfach und schnell bereitgestellt werden kann. Dieses Skript, kompatible Debian, Rocky Linux, Fedora, Ubuntu usw. ist auf GitHub verfügbar: Sie können seinen Code nach Belieben überarbeiten.

Was ist diese Installation ? Dieses Skript ist sehr praktisch, aber was wird es auf der Maschine tun ?

- Auf einer Debian-Maschine installiert er die folgenden Pakete: OpenVPN, Iptables, OpenSSSL, WGE

- Konfigurieren Sie OpenVPN über die Konfigurationsdatei:/etc/openVPN/Server.verwirrt

- Konfigurieren Sie Iptables auf dem Server, um Flows zuzulassen

- Aktivieren Sie das Routing auf dem VPN -Server (“Sysctl net.IPv4.ip_forward = 1 “in /etc /systeml.D/ 99 -openvpn.verwirrt ))

Abgesehen von der Installation von OpenVPN -Server stützt sich das Skript auf ein lokales PKI, um ein wesentliches Zertifikat für die ordnungsgemäße Funktion von VPN zu generieren.

Stellen Sie vor Beginn sicher, dass Ihr VPN -Server gut mit dem Internet verbunden ist und über eine feste IP -Adresse verfügt.

HAT. Laden Sie das Installationsskript herunter

Stellen Sie eine Verbindung zu Ihrem zukünftigen VPN -Server her und beginnen Sie mit dem Aktualisieren des Paket -Cache. Wir nutzen auch die Gelegenheit, Curl zu installieren.

Sudo apt-get update sudo apt-Get Installieren Sie Curl

Laden Sie dann das Installationsskript mit Curl herunter:

curl -o https: // raw.Githubusent.com/angristan/openvpn-install/master/openvpn-install.Sch

Sobald das Skript heruntergeladen wird, müssen Sie Ausführungsrechte hinzufügen, um es später ausführen zu können:

CHMOD +X OpenVPN-Installation.Sch

Führen Sie dann das Skript aus, um die Konfiguration Schritt für Schritt des OpenVPN -Servers zu starten:

sudo ./OpenVPN-Installation.Sch

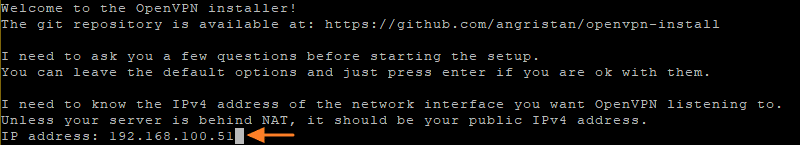

B. Konfigurieren Sie das VPN

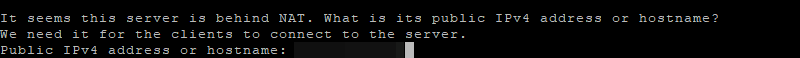

Die Meldung “Begrüßen Sie die OpenVPN -Installation!”Affekte und die Konfigurationsschritte werden verknüpft. Erstens ist es notwendig Geben Sie die IPv4 -Adresse des VPN -Servers an, Aber die gute Nachricht ist, dass es automatisch zurückgeht. Wenn es sich um die lokale IP -Adresse handelt, bedeutet dies, dass es eine NAT gibt und in diesem Fall logisch ist. Andernfalls wird die öffentliche IP -Adresse Ihres Servers, zum Beispiel Ihres VPS -Servers, hier angezeigt. Hier geht das Drehbuch gut zurück “192.168.100.51 “Validieren.

Außerdem, Das Skript erkennt das Vorhandensein von NAT und zeigt die öffentliche IP -Adresse an. Validieren Sie einfach, es sei denn, Sie möchten einen bestimmten Domänennamen angeben oder die vom Skript angegebenen Informationen korrigieren (das sich auf CURL stützt, um Ihre öffentliche IP wiederherzustellen).

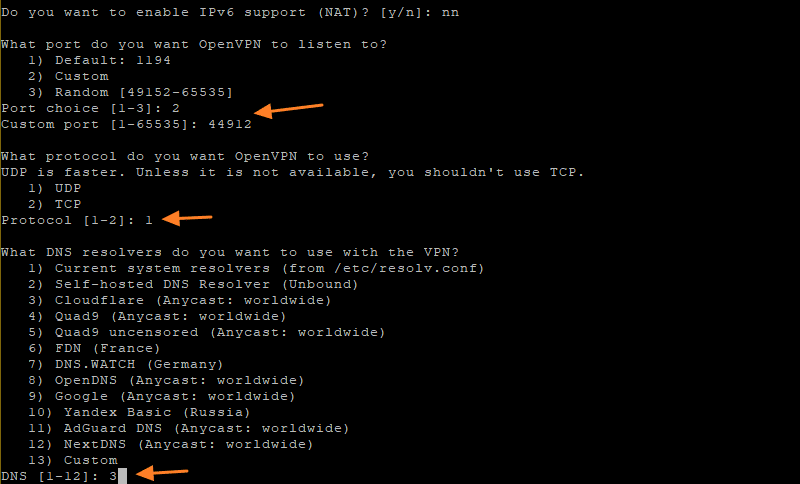

Es wird angefordert, wenn Sie den IPv6 -Support aktivieren möchten, können Sie “n” angeben, um abzulehnen.

- Welchen Port möchten Sie OpenVPN auflisten??

Dann müssen Sie den Port auswählen, auf dem der VPN -Server anhört. Standardmäßig ist dies Port 1194, aber ich empfehle Ihnen, einen personalisierten Port zu verwenden, um Ihr VPN zu verbergen (Sie können einen Port verwenden, der von einem anderen Protokoll verwendet wird (Beispiel: 443/HTTPS), um leichter durch bestimmte Firewalls zu gelangen.).

Um einen personalisierten Port zu definieren, geben Sie “2” an und geben Sie die Portnummer an. Zum Beispiel “44912” in meinem Beispiel.

- Welches Protokoll soll OpenVPN verwenden? ?

OpenVPN ist mit dem UDP -Transportprotokoll schneller und außerdem sein Standardbetriebsmodus. Ich ermutige Sie, auf UDP zu bleiben, es sei denn, Sie versuchen, eine Firewall zu bestehen: Wenn Sie Port 443 verwenden, ist es konsistenter, TCP zu verwenden, um HTTPS zu mögen !

- Welche DNS -Resolver möchten Sie mit dem VPN verwenden ?

Einmal mit VPN angeschlossen, welchen VPN -Server möchten Sie für die Namensauflösung verwenden. Sie können einen personalisierten Server mit Auswahl 13 auswählen oder einen aus der Liste auswählen, die Ihre Nummer angibt.

Soviel für die erste Reihe von Fragen. Lass uns nachgehen.

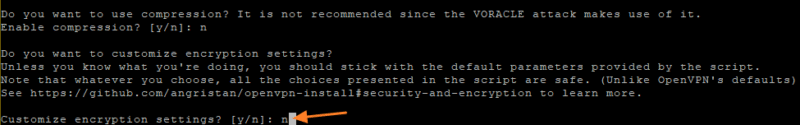

- Möchten Sie Komprimierung verwenden? ?

Das Skript empfiehlt, dass wir keine Komprimierung verwenden, da es von Voracle -Angriffen verwendet wird. Geben Sie “n” an und validieren Sie.

- Passen Sie die Verschlüsselungseinstellungen an ?

Das Skript ist bereits vorkonfiguriert, um bestimmte Parameter zur Verschlüsselung des VPN -Tunnels und seiner Sicherheit als Ganzes zu verwenden. Sie haben die Möglichkeit, Ihre eigenen Parameter zu definieren, indem Sie “y” angeben, sonst tun Sie einfach “n” einfach “n”.

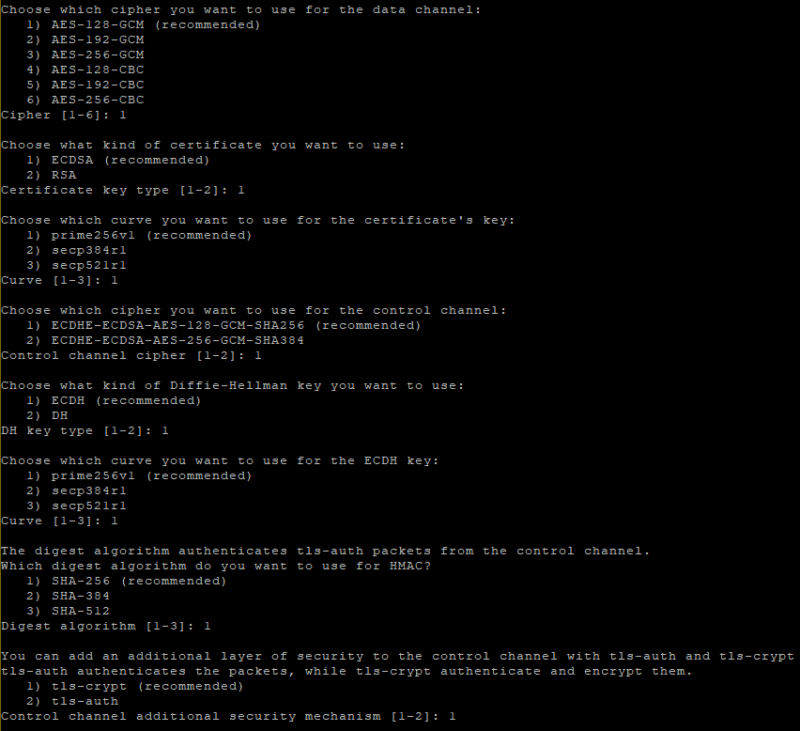

Im Folgenden finden Sie hier die verschiedenen angebotenen Optionen (sowie die empfohlenen Entscheidungen und entsprechen der automatischen Konfiguration) für diejenigen, die sich für die Personalisierung von Verschlüsselungsoptionen entscheiden.

Der erste Teil der Befragung ist beendet ! Bisher hat das Skript die lokale Maschine noch nicht verändert. Andererseits in diesem genauen Moment, wenn Sie die Taste “eingeben” drücken (eingeben “(oder eine andere Berührung) Die Installation des OpenVPN -Servers startet.

![]()

Vs. Schaffung eines ersten Kunden

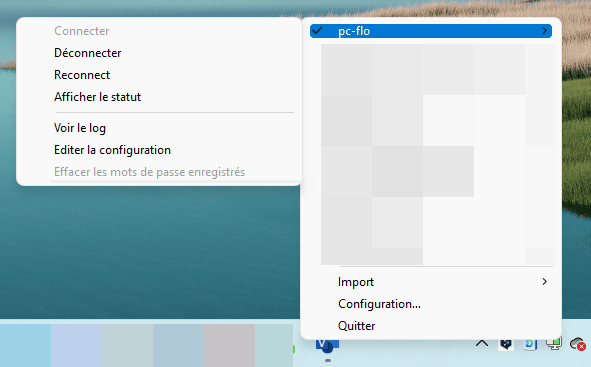

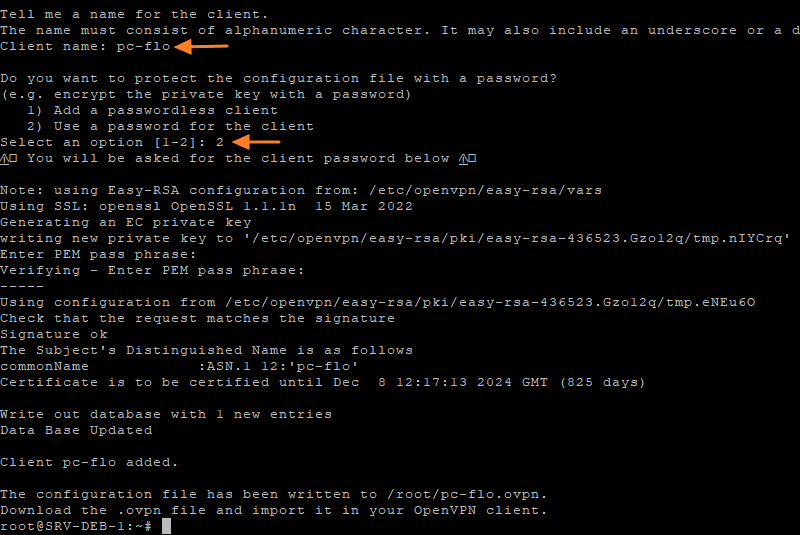

Nach der Konfiguration des VPN -Servers setzt die Installation über das Skript mit der Erstellung eines ersten VPN -Kunden fort. Geben Sie den Namen des PC an, der das VPN verwendet (nur um Ihren Weg zu finden)PC-FLO“” “. Dann die Frage “Möchten Sie die Konfigurationsdatei mit einem Passwort schützen??“angezeigt, geben” 2 “für Ja an, um zu Definieren Sie ein Passwort, das erforderlich ist, um die VPN -Verbindung herzustellen.

Dadurch wird im Benutzerprofil eine OVPN -Konfigurationsdatei generiert. Hier bin ich als Root verbunden, sodass die Konfiguration in “/root/” generiert wird. Aus Sicht des VPN -Servers generiert das Hinzufügen dieses Kunden zwei Dateien:

- Das Kundenzertifikat in /etc/openvpn/easy-rsa/pki/ausgestellt/.Crt

- Der private Schlüssel zum Kunden in /etc/openvpn/easy-PSA/pki/privat/.Schlüssel

Notiz : Sie können jederzeit die Konfiguration Ihres OpenVPN -Servers ändern, indem Sie die Konfigurationsdatei ändern: /etc/openVPN/Server.verwirrt

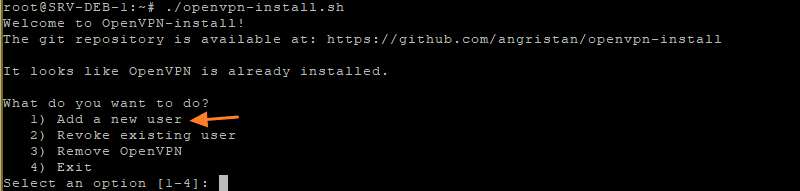

D. Fügen Sie einen neuen OpenVPN -Kunden hinzu

Sie können jederzeit einen neuen reinen Kunden hinzufügen, den jeder Computer, der verbindet, ein eigenes Zertifikat hat. Ob für Fügen Sie einen neuen Kunden hinzu oder löschen Sie das Skript und treffen Sie die Auswahl “1”.

sudo ./OpenVPN-Installation.Sch

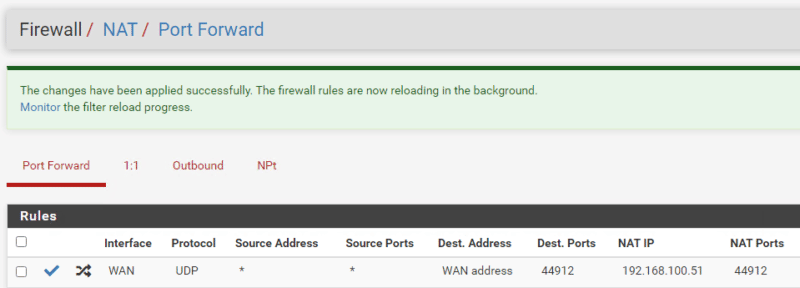

E. Im NAT -Modus: die Portumleitungregel

Im NAT -Modus müssen Sie mit einem VPN -Server, der hinter einem Router/einer Firewall verbunden ist, in dem die NAT aktiviert ist Erstellen Sie eine Portumleitungregel. Andernfalls werden Flows für Ihre öffentliche IP -Adresse auf Port 44912 nicht an den VPN -Server weitergeleitet.

- Wenn diese Konzepte für Sie verschwommen sind: Nat und Pat für Anfänger

Auf meine Firewall erstelle ich also eine Regel, um UDP/44912 -Flows für meine öffentliche IP -Adresse für den VPN -Server umzuleiten (192.168.100.51).

III. Testen Sie die VPN -Verbindung

Die zuvor generierte Konfigurationsdatei (/Root/pc-flo.Ovpn) Im Benutzerprofil muss an den Computer übertragen werden, der eine Verbindung zu VPN herstellen muss. Wenn Sie unter Windows sind, können Sie WinSCP oder SCP verwenden, und unter Linux können Sie SCP verwenden.

HAT. Unter Windows

Unter Windows müssen Sie OpenVPN -GUI oder OpenVPN Connect installieren. Persönlich benutze ich OpenVPN GUI Daher muss ich die OVPN -Datei im folgenden Verzeichnis kopieren und einfügen:

C: \ Programmdateien \ openvpn \ config

So kann ich in meinem VPN -Client sehen, wie meine neue VPN -Verbindung angezeigt wird, die den Namen der OVPN -Datei aufnimmt:

Klicken auf “Verbinden“, Ich muss Geben Sie das Kennwort ein, das dem Kunden “PC-Flo” zugeordnet ist Um mich mit meinem Zertifikat zu authentifizieren.

Einmal angeschlossen, kann ich Greifen Sie dank seiner lokalen IP -Adresse auf meinen Debian 11 -Server in SSH zu, wissen “192.168.100.51“” “. Ich kann auch auf die anderen Server in meiner Remote -Infrastruktur zugreifen. Wenn ich auf das Internet zugriff, gehe ich meine VPN durch und nutze daher meine VPN -Internetverbindung !

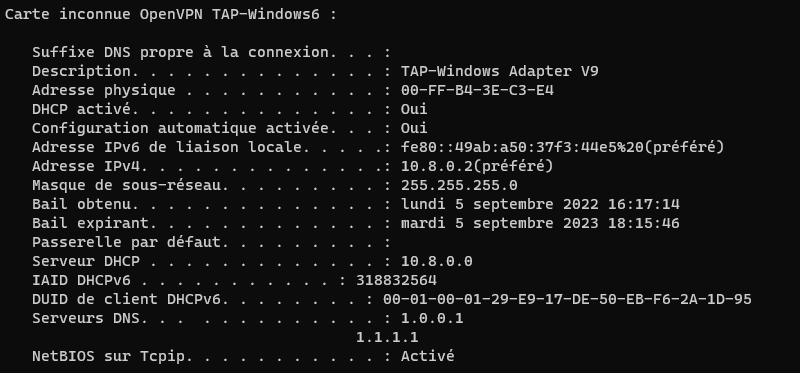

Auf der Windows -Seite sehe ich, dass der VPN -Tunnel im Netzwerk arbeitet. “10.8.0.0/24“Da ich die IP -Adresse habe”10.8.0.2/24“” “. Dieses Subnetz ist in der Datei “/etc/openVPN/Server” definiert.Conf “vom VPN -Server über die Zeile” Server 10) aus dem VPN -Server.8.0.0 255.255.255.0 “. In Bezug auf DNS -Server sind die von Cloudflare definiert (1.0.0.1 und 1.1.1.1) und dass ich während der ersten Konfiguration gewählt hatte.

B. Unter Linux

Wenn Ihr Kundenposten, der das VPN verwenden soll, unter Linux ist, können Sie OpenVPN über diesen Befehl installieren:

Sudo apt-get installieren openVPN

Dann muss die OVPN -Konfigurationsdatei an diesem Ort hinterlegt werden:

/etc/openvpn/kunde//

Um eine Verbindung basierend auf dieser Konfigurationsdatei auszulösen, reicht sie aus:

OpenVPN-Client-Config/etc/openVPN/customer/pc-flo.Ovpn

Vs. Zeitungen auf dem VPN -Server

Die Verbindung der Kundenposition ist in den Zeitungen des VPN -Servers sichtbar, indem die folgende Bestellung ausgeführt wird.

Journalctl-Identifizierung von ovpn-server

Wenn Sie beispielsweise eine Verbindung aus meinem Windows -Kundenbeitrag herstellen, sind die folgenden Zeitungen sichtbar:

Srv-deb-1 ovpn-server [436393]: Multi: Multi_init genannt, r = 256 V = 256 srv-deb-1 ovpn-server [436393]: Ifconfig Pool IPv4: Basis = 10.8.0.2 Größe = 252 SRV-DEB-1 OVPN-SERVER [436393]: IFCONFIG-Poolliste SRV-DEB-1 OVPN-SERVER [436393]: Initialisierungssequenz abgeschlossen SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Outdoiring Channel Encryption: ' AES-256-CTR 'Initialisiert mit 256 Bitschlüssel SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Ausgangskanalverschlüsselung: Mit 256 Bit-Nachricht Hash' SHA256 'für die HMAC-Authentifizierung SRV-DEB-1 OVPN-SERVER- Server [436393] :: 53471 Eingehende Steuerkanalverschlüsselung: CIPHER 'AES-256-CTR' Initialisiert mit 256 Bitschlüssel SRV-DEB-1 OVPN-SERVER [436393]: SHA256 'Für die HMAC-Authentifizierung SRV-DEB-1 OVPN-SERVER [436393] :: 53471 TLS: Anfangspaket aus [AF_INET] 89.87.49.50: 53471, SID = EB971C1D A6A6884B SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Verify OK: Tiefe = 1, CN = CN_UIEY50OEG1ZHZHNLA8 SRV-DEB-1 OVPN [436393]:, CN = PC-FLO Srv-deb-1 ovpn-server [436393] :: 53471 Peer Info: iv_ver = 2.5.6 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Peer Info: IV_PLAT = Win Srv-deb-1 ovpn-server [436393] :: 53471 Peer Info: IV_PROTO = 6 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Peer Info: IV_NCP = 2 SRV-DEB-1 OVPN-SERVERver [[ 436393 ]: [436393 ]: = 1 srv-deb-1 ovpn-server [436393] :: 53471 Peer Info: iv_comp_stubv2 = 1 SRV-Deb-1 ovpn-server [436393] :: 53471 Peer Info: iv_tcpnl = 1 SRV-Deb-1 OVP-1 OVP-1. Server [436393] :: 53471 Peer Info: iv_gui_ver =Openvpn_gui_11 Srv-deb-1 ovpn-server [436393] :: 53471 Peer Info: iv_sso = openUrl, crtext srv-deb-1 ovpn-server [436393] :: 53471 Steuerkanal: TLSV1.3, Cipher TLSV1.3 TLS_AES_256_GCM_SHA384, 256 BIT EC, CURVE: Prime256v1 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 [PC-FLO] Peer Connection Initiiert [af_inet] : 53471

Zusätzlich können Sie die iptierbaren Regeln mit dem folgenden Befehl visualisieren:

iptables -t nat -l -n -v

Mit diesem Befehl sollten Sie ermöglichen, dass die Post -Fft -Kette diese Zeile enthält:

2200 971k Maskerade alle - * ENS192 10.8.0.0/24 0.0.0.0/0

Eine wesentliche Linie für VPN.

Iv. Abschluss

Dieses Tutorial geht zu Ende: Wir haben gerade eine einfache Art gesehen Richten Sie einen OpenVPN -Server unter Debian 11 ein Verwenden Sie dieses großartige Installationsskript. Ich habe mir die Zeit genommen, Ihnen zu erklären, was das Skript tat, damit Sie gleichzeitig verstehen können, was Sie tun. Wisse, dass es viele mögliche Konfigurationen für die Implementierung eines VPN mit OpenVPN gibt.

Um ein VPN für eine Verbindung zu einer vollständigen Infrastruktur einzurichten, empfehle ich Ihnen, diese in Ihrer Firewall einzurichten, um die Flüsse direkt auf dieser Ebene zu verwalten. Es ist einfacher, nur bestimmte Protokolle im VPN -Tunnel zu autorisieren oder nur bestimmte Hosts Flüsse zuzulassen. Auf der anderen Seite, für ein VPN, das Sie für den persönlichen Gebrauch verwenden, um die Zensur zu umgehen, ist diese Lösung ideal.

Teile diesen Artikel

- ← Vorheriger Text4Shell: Ein kritischer Sicherheitsfehler in der apache Commons Textbibliothek

- Mehr als 20 Millionen akkumulierte Downloads für diese Malware und die nächsten Android -Anwendungen →

Florian Burnel

System- und Netzwerkingenieur, Mitbegründer von IT-Connect und Microsoft MVP “Cloud und Datacenter Management”. Ich möchte meine Erfahrungen und meine Entdeckungen durch meine Artikel teilen. Generalist mit einer besonderen Attraktion für Microsoft -Lösungen und Skripten. Gutes Lesen.

Florian hat 4966 Beiträge und zählt.Sehen Sie alle Beiträge von Florian

So montieren Sie Ihr eigenes VPN auf einem Server

Da das Funktionieren eines VPN auf Servern, Netzwerkprotokollen und komplexen Sicherheitstechnologien basiert, scheint die Montage Ihres eigenen VPN die einfachen Sterblichen außer Reichweite zu sein. Ist das wirklich der Fall? ? Wir haben versucht, selbst unser eigenes VPN auf einem Server einzurichten.

Ist es so schwierig, dass es Ihren eigenen VPN -Service einrichtet? ? Und ist der Betrieb im Vergleich zu einem “Ready-to-Use” -VPN-Dienst wie ExpressVPN profitabel ? Um es zu beantworten, setzen wir uns in die Schuhe eines potenziellen Benutzer. Literatur zu diesem Thema gibt nicht auf, aber sicher ist, dass es Dutzende von Möglichkeiten gibt, ein hausgemachtes VPN zu machen, zu sehr vielfältigen Schwierigkeiten.

Für diesen Artikel haben wir drei beibehalten und werden die “einfache” Methode im Detail erklären. Das Erhöhen Ihres VPN selbst erfordert nicht unbedingt ein großes Computerkenntnis. Andererseits müssen Sie Zeit vor sich haben und keine Angst haben, Ihre Hände in den Citch zu legen.

Installieren Sie ein hausgemachtes VPN auf einem Himbeer -Pi

Piratelab veröffentlichte ein langes, sehr detailliertes Tutorial in Französisch, um ein VPN auf einem Raspberry Pi zu installieren. Dies ist die Methode, die die meisten Voraussetzungen erfordert: Konfiguration des Raspberry Pi, der Internet -Box, dann Anwendungen. Das Prinzip besteht darin, den kleinen Computer, der der Raspberry Pi ist, in einen VPN -Server zu verwandeln, den wir selbst konfigurieren werden. Wenn Sie sich daran verbinden, werden Sie dann die IP -Adresse Ihres Raspberry Pi durchlaufen und von der Internetverbindung (und der zugehörigen IP) profitieren, mit der sie verbunden ist (z. B. der Ihres Hauses). Wenn dies eine Faserverbindung ist, ist der Durchfluss ausgezeichnet. Wenn es sich jedoch um eine ADSL -Verbindung handelt, sind Sie mechanisch begrenzt.

Installieren Sie ein VPN auf einem virtuellen Computer, indem Sie Algo VPN installieren

Wenn Sie wirklich keine Angst vor Befehlszeilen auf einer virtuellen Maschine haben, ist die Algo VPN -Lösung genau das Richtige für Sie. Dies ist eine sehr einfach zu installierende VPN -Lösung (aber viel weniger zu konfigurieren), Open Source, mit der Sie auf vielen virtuellen Maschinen ein VPN (mit Wireguard- oder IPSec -Protokollen) installieren können. Der amerikanische Entwickler Lenny Zeltser schrieb in seinem Blog ein sehr vollständiges Tutorial in Englisch zu diesem Thema.

Gehen Sie durch die schlüsselfertigen Lösungen der Gastgeber

Die einfachste Lösung für die breite Öffentlichkeit, Ihr eigenes VPN zu erstellen. Dies ist die Lösung, die wir unten detailliert beschreiben werden. Um es zu verwenden, nutzen wir das Beispiel des Host Scaleway (andere Hosts bieten identische Lösungen an, sei es bei OVH oder Digitalocean). Er bietet in seinen Instanzoptionen in der Tat an, “Instantapps” zu verwenden.

In zwei Klicks und einigen Minuten ist es konkret, einen Server mit einer Verteilung (Ubuntu ML) und einer vorinstallierten Anwendung zu haben. Der Benutzer muss dann nur die Vermietung des Servers bezahlen und seine Online -Befehlsanwendung konfigurieren.

Mieten Sie Ihren Server

Öffnen Sie zu Beginn ein Konto bei Scaleway. Die Registrierung ist kostenlos. Dies ist normal, Sie sind kurz davor, einen Server zu mieten, und diese werden in einem Monat oder minute bewertet.

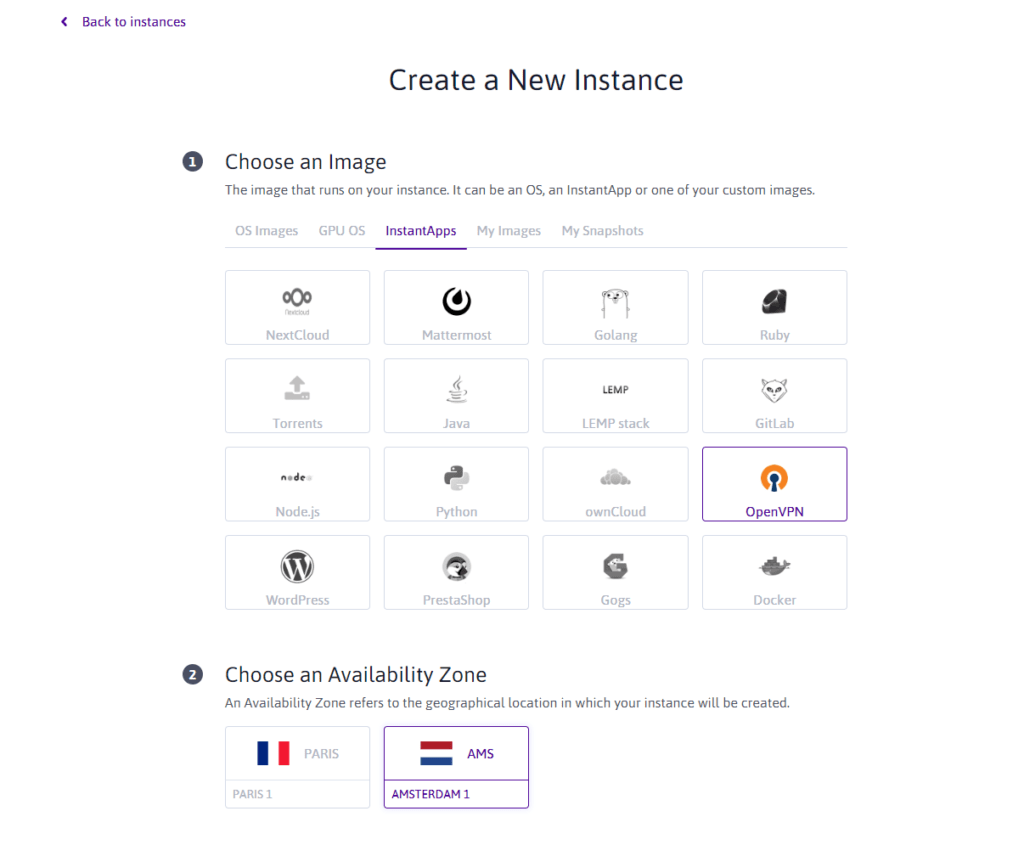

Klicken Sie in der Schnittstelle in der linken Seitenleiste, dann auf der grünen Schaltfläche “auf Instanz” Erstellen Sie eine Instanz »». Herzlichen Glückwunsch, Sie sind kurz davor, Ihren ersten Server einzurichten. Anschließend wird ein Menü Server Personalisierung angezeigt. In Schritt 1 (” Wählen Sie ein Bild ») Klicken Sie auf InstantApps und wählen Sie dann OpenVPN.

Hier konfigurieren Sie Ihren Server. Wir haben uns entschieden, unseren Server in Amsterdam in den Niederlanden zu finden. Dort wird unsere zukünftige IP -Adresse verschoben werden.

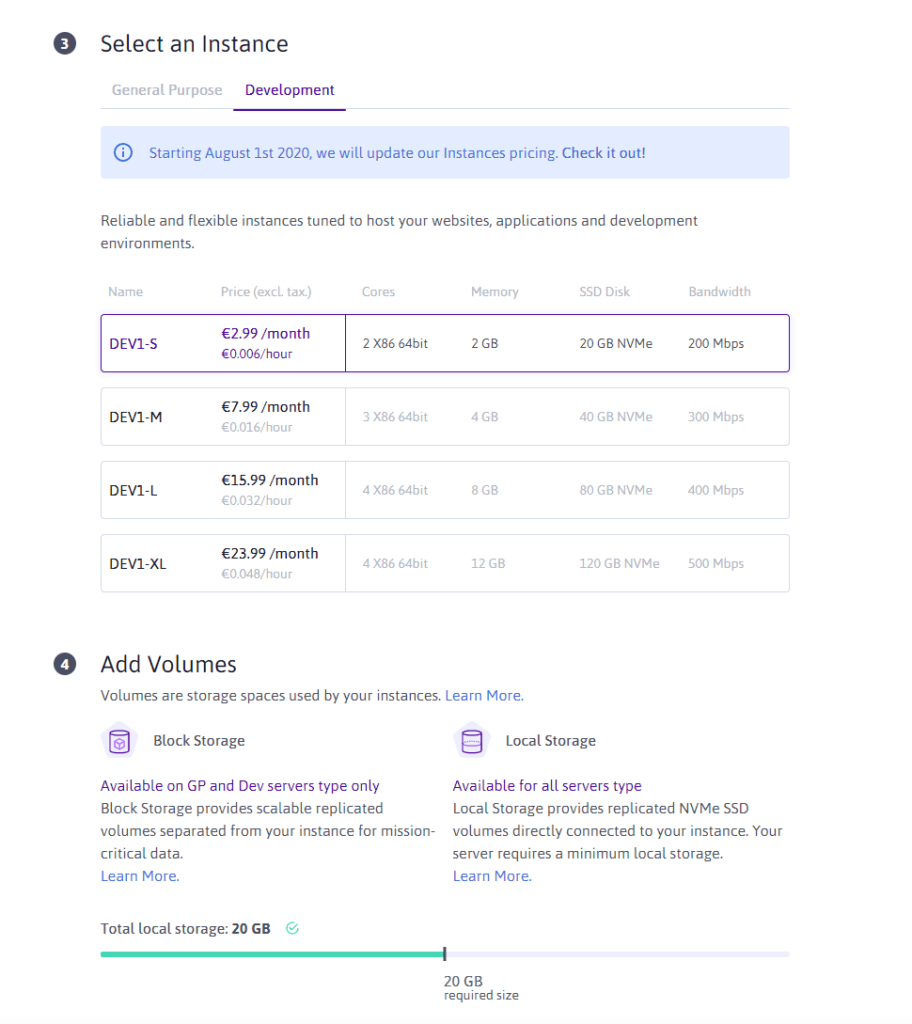

Jetzt kommt die Wahl des Servertyps. Wir brauchen einen kleinen Server, der sich um den Umzug unserer IP -Adresse und der Navigation im Internet für uns kümmert. Wir brauchen hier keinen leistungsstarken Server, der billigste wird den Trick für die Bedürfnisse dieses Tutorials erfüllen.

Gehen Sie zur Registerkarte Entwicklung und nehmen Sie die günstigste Option mit einem maximalen Fluss von 200 MB/s.

Sie müssen Ihrem Körper nur einen kleinen Namen geben und vor allem einen SSH -Schlüssel in Verbindung bringen. Wir werden nicht erklären, wie man einen SSH -Schlüssel generiert und es mit Instanz, Skala oder OVH in ihrer Dokumentation perfekt erklärt. Für den Rest dieses Tutorials werden wir Putty Software durchlaufen, um die Befehlszeilen einzugeben.

OpenVPN konfigurieren

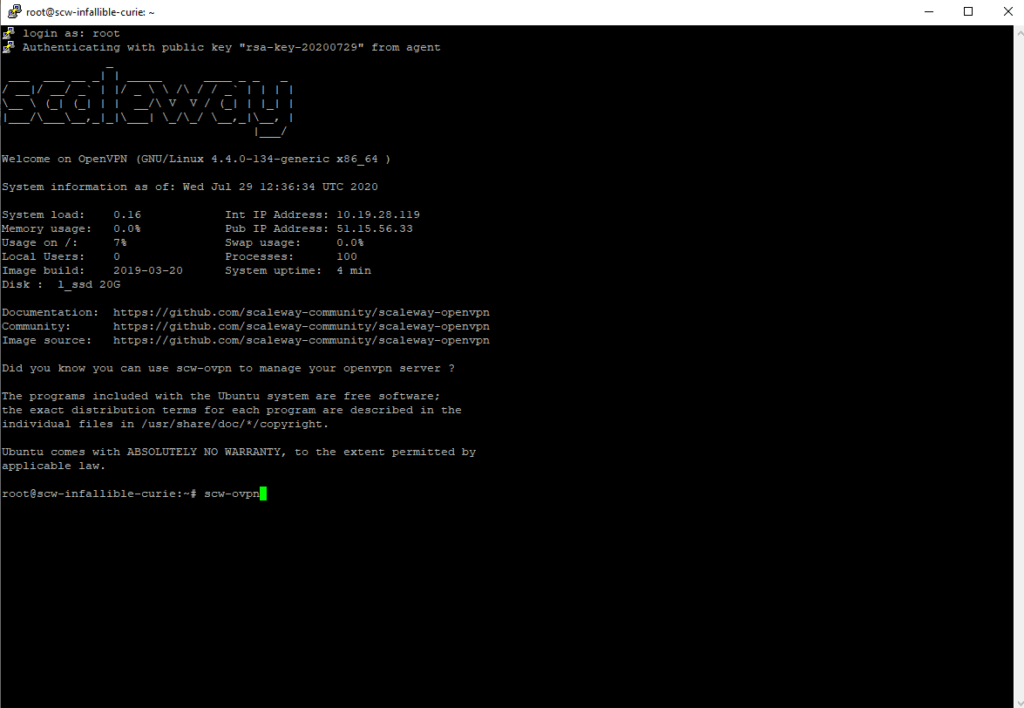

Wenn all diese Schritte ausgeführt werden, sind Sie jetzt im Besitz eines Servers, auf dem OpenVPN installiert ist. Wir müssen jetzt OpenVPN direkt auf dem Server konfigurieren.

Stellen Sie entweder über das Terminal (unter Mac und Linux) oder über Putty (Windows) eine Verbindung zum Server her, entweder über das Terminal (unter Mac und Linux). Wenn der Server Sie auffordert, sich selbst zu identifizieren, geben Sie einfach die Stammin ein. Wir konfigurieren nun OpenVPN, damit wir uns auf dem Server identifizieren können, wenn wir eine Verbindung mit einer VPN -Anwendung herstellen. Insbesondere erstellen wir ein Benutzerprofil.

Geben Sie zu Beginn den Befehl “root” ein. Der Server gibt an, dass OpenVPN installiert wurde und dass er verwendet wird.

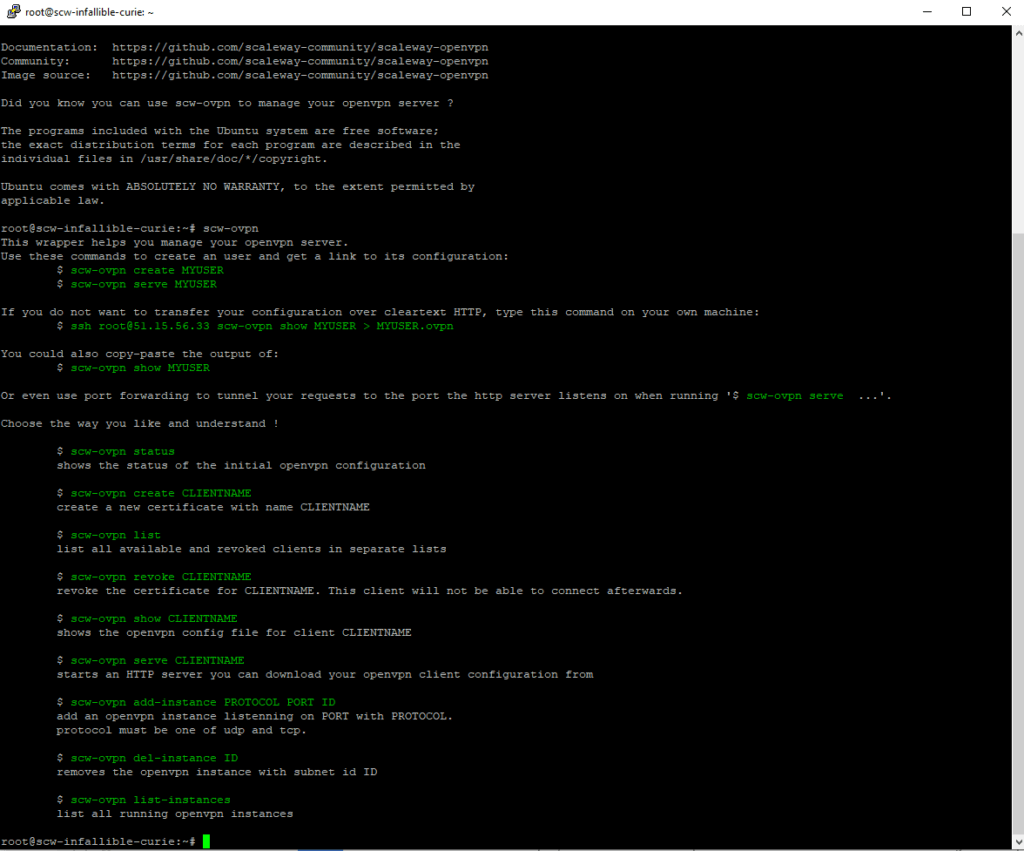

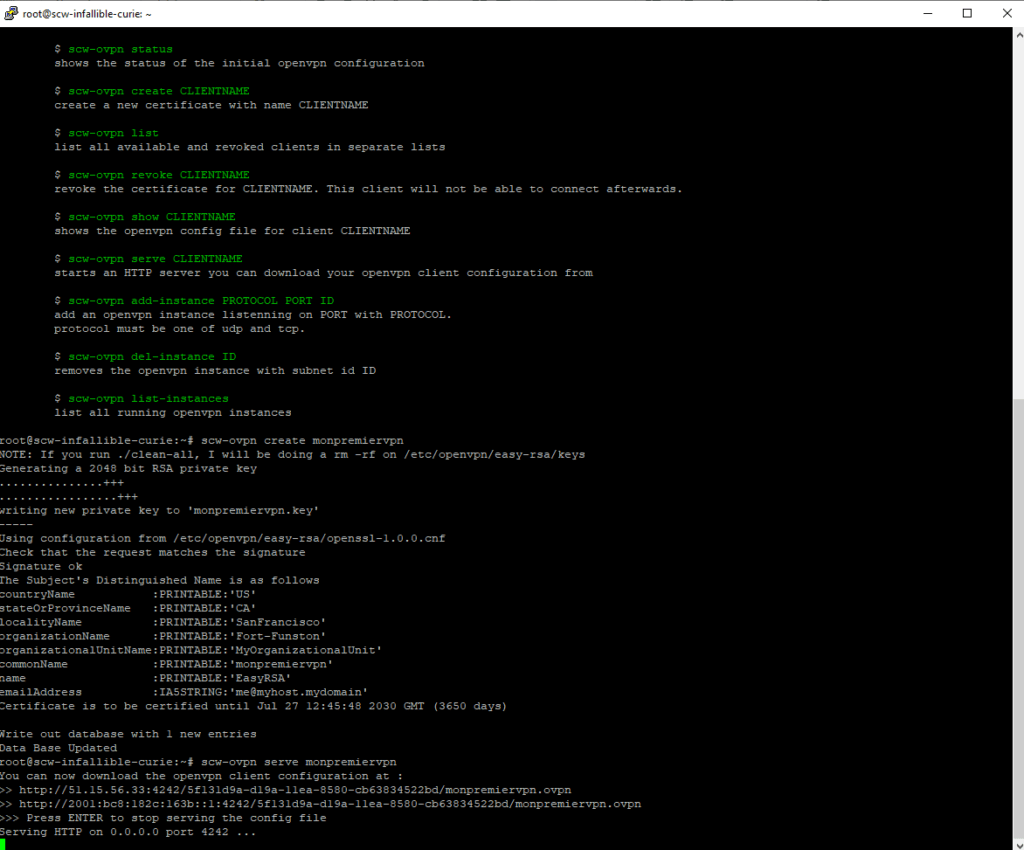

Geben Sie dann den Befehl “scw-avpn” ein, mit dem ein neuer Benutzer erstellt wird.

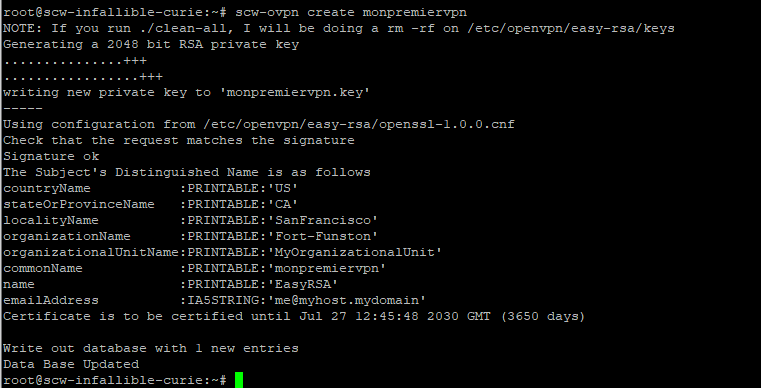

Um einen neuen Benutzer zu erstellen, geben Sie den Befehl “scw-avpn erstellen name” ein, oder nomutilizer ist, wie der Name schon sagt, der Name des Benutzers, den Sie nehmen werden. Hier haben wir “monpremiervpn” gestellt.

Nachdem es erstellt wird, benötigen Sie die Datei .OVPN, mit der Sie sich auf dem Server identifizieren können, wenn Sie mit Ihrem VPN -Kunden eine Verbindung herstellen.

Um die Datei zu generieren .OVPN Geben Sie den Befehl „SCW-OVPN Serve Nomutilizing“ ein. Der Server generiert dann einen Link, mit dem Sie die Datei herunterladen können .Ovpn.

Kopieren Sie den automatisch von OpenVPN generierten Link in Ihren Browser (oder laden Sie ihn mit einem SSH -Befehl herunter, wenn Sie eine Befehlszeile sind), um die Datei herunterzuladen. Bitte beachten Sie, dass der Link nur während der Zeit dieser Bestellung verfügbar ist: Sobald Sie die Eingabe drücken, läuft der Link aus.

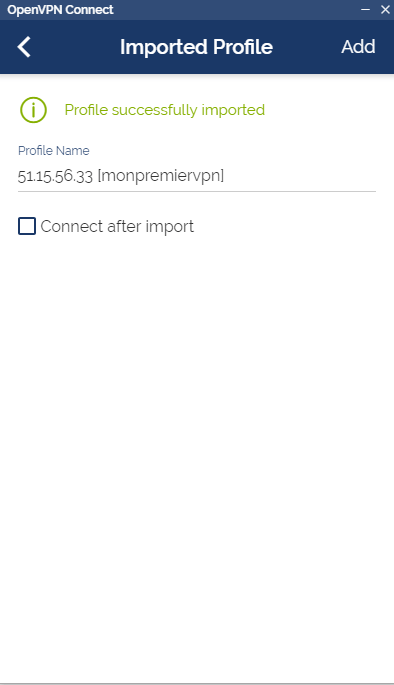

Verwenden Sie einen VPN -Kunden

Sobald Sie die Datei wiederhergestellt haben .Ovpn, am schwierigsten wird gemacht. Alles, was Sie tun müssen, ist einen VPN -Kunden herunterzuladen. Das von OpenVPN macht den Fall sehr gut. Laden Sie es herunter und installieren Sie es dann. Importieren Sie dann einfach die Datei .OVPN im Kunden, um über einen Tunnel eine Verbindung zum Server herzustellen.

Herzlichen Glückwunsch, Sie haben gerade Ihr erstes VPN erstellt !

Einfach, aber begrenzt

Um die Frage zu beantworten, die uns interessiert: Nein, es ist nicht sehr kompliziert, ein eigenes VPN zu erstellen. Die Einschränkungen sind jedoch zahlreich und der für die breite Öffentlichkeit angebotene Dienst ist im Vergleich zu einer Lösung wie ExpressVPN nicht wirklich vorteilhaft.

Eine lange Installation

Sie müssen sich in der Tat die Zeit nehmen, mehrere Software (OpenVPN, Putty) zu installieren, zu lernen und zu verstehen, wie ein SSH -Schlüssel funktioniert, und ein Konto mit einem Host öffnen. ExpressVPN verfügt über eine Anwendung auf einer großen Anzahl von Geräten (Computer, Mobile usw.), für die nur drei Klicks zur Siedlung erforderlich sind und die vollständig in Französisch übersetzt wird.

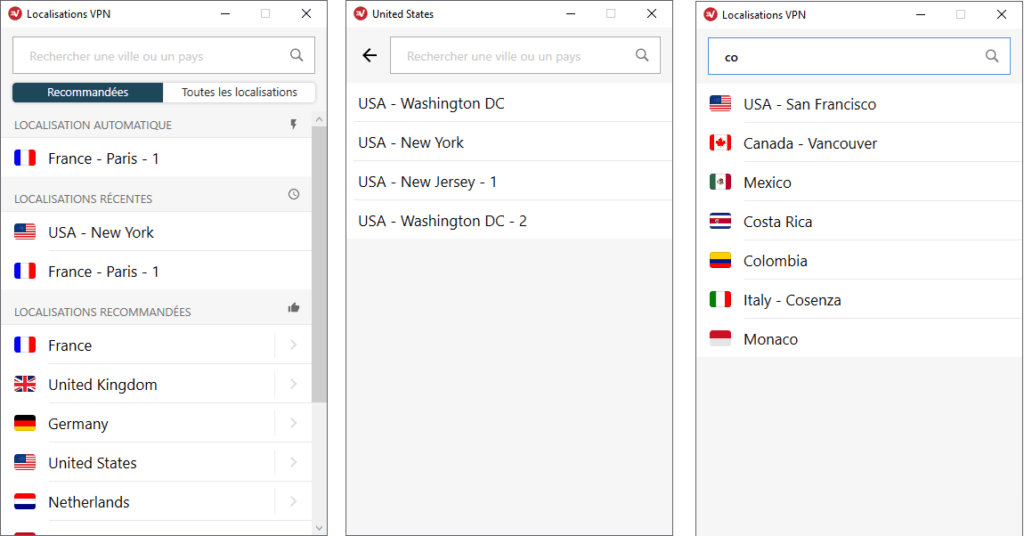

Es ist möglich, das Land auszuwählen, in dem wir uns verbinden möchten, und in einigen Fällen die genaue Stadt, in die wir uns verbinden möchten. Eine Suchmaschine ist ebenfalls vorhanden.

Ein unattraktiver Preis

In unserem Beispiel bietet Scaleway seinen InstantAPP-OpenVPN-Service zu einem Preis von 4,99 Euro (Steuern) pro Monat an. ExpressVPN bietet derzeit sein einjähriges Abonnement für weniger als 6 Euro pro Monat an. Es ist fast gleichwertig für eine ganz andere Servicequalität.

Begrenzte Merkmale

Die gute Frage ist nicht so sehr, um zu wissen, ob es kompliziert ist, Ihr eigenes VPN zu erstellen, um zu wissen, was Sie mit Ihrem VPN machen möchten. In unserem Beispiel befindet sich unser VPN in den Niederlanden und arbeitet mit einer grundlegenden Anwendung OpenVPN zusammen.

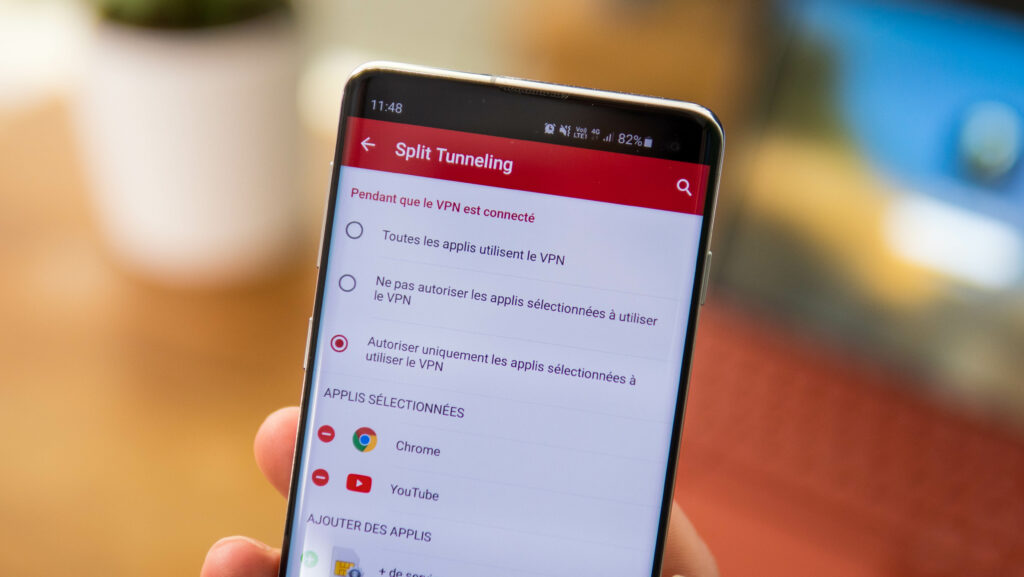

Mit anderen Worten, Sie haben nur einen Server, auf dem ExpressVPN mehr als 3.000 an 160 verschiedenen Orten anbietet. Sie haben keinen Zugriff auf geteilte Tunnelfunktionen oder eine große Auswahl an Protokoll. Der Fluss unseres Haus VPN ist ebenfalls niedriger als der von Expressvpn -Servern angeboten. Schließlich können Sie mit diesem einzigartigen Server in Europa nicht auf ausländische Kataloge von SVOD -Plattformen zugreifen.

Mit dem geteilten Tunneling können Sie die VPN -Verbindung zu bestimmten Anwendungen umschreiben.

Derzeit bieten nur sehr wenige Gastgeber Server in den USA an. Und selbst wenn dies der Fall wäre, ist der Zugang zum amerikanischen Katalog von Netflix nicht garantiert. Mit einer Lösung wie ExpressVPN stellt sich die Frage nicht: Stellen Sie einfach eine Verbindung zu einem amerikanischen oder kanadischen Server her, um auf den fremden Katalog zuzugreifen, auf dem

Ein guter VPN -Lieferant ist einfacher

Kurz gesagt, wenn Sie ein VPN mit einem einzelnen Server, begrenzte Funktionen benötigen und keine Angst haben, Ihre Hände in die Kontrolllinien zu stecken, können Sie Spaß daran haben, Ihr eigenes VPN zu montieren. Wenn Sie eine Lösung benötigen, die in zwei Klicks funktioniert, mit Tausenden von Servern und einer starken Datenschutzrichtlinie, ist ExpressVPN eine der besten Möglichkeiten des Augenblicks.

ExpressVPN bietet derzeit ein Sonderangebot für sein einjähriges Abonnement an. Dieser hat drei freie Monate. Dieses Abonnement beträgt daher weniger als 6 Euro pro Monat. Um eine Vorstellung von der Qualität des Dienstes zu erhalten, haben Sie auch 30 Tage “zufrieden oder erstattet” Tests, bei denen Sie anhalten und Ihr Abonnement jederzeit erstattet werden können, indem Sie sich an den After-Sales-Service wenden, ohne dass es nicht befragt wird.

Sie fragen sich, was das beste VPN ist ? Unsere Auswahl der besten VPNs Die Antwort ist in unserem Komparator

Dieser Artikel wurde in Zusammenarbeit mit ExpressVPN durchgeführt

Dies ist Inhalte, die von unabhängigen Redakteuren innerhalb der Humanoiden XP -Entität erstellt wurden. Das Redaktionsteam von Numerama hat nicht an seiner Schaffung teilgenommen. Wir sind unseren Lesern verpflichtet, damit diese Inhalte interessant, qualitativ sind und ihren Interessen entsprechen.