Hogyan lehet létrehozni a VPN -kiszolgálót az OpenVPN -vel és a DEBIAN segítségével, hogyan lehet a saját VPN -t szerverre szerelni – Numerama

Hogyan lehet a saját VPN -t egy szerverre szerelni

Contents

- 1 Hogyan lehet a saját VPN -t egy szerverre szerelni

- 1.1 Debian 11 és OpenVPN: Hogyan lehet létrehozni a saját VPN szerverét ?

- 1.2 II. Az OpenVPN szerver telepítése a Debian 11 -en

- 1.3 III. Tesztelje a VPN kapcsolatot

- 1.4 Iv. Következtetés

- 1.5 Hogyan lehet a saját VPN -t egy szerverre szerelni

- 1.6 Telepítsen egy házi VPN -t egy málna Pi -re

- 1.7 Telepítsen egy VPN -t egy virtuális gépre az Algo VPN telepítésével

- 1.8 Menj át a házigazdák kulcsrakész megoldásain

- 1.9 Könnyű, de korlátozott

- 1.10 Egy jó VPN -szállító egyszerűbb

Az OpenVPN -en alapuló VPN -kiszolgáló beállításához különböző megoldások vannak: Hajoljon egy tűzfalra, mint például a PFSense, használjon Linux gépet, használjon Windows gépet stb. Ma érdekel a Linux gépen való megvalósítás, ebben az esetben a Debian 11 alatt.

Debian 11 és OpenVPN: Hogyan lehet létrehozni a saját VPN szerverét ?

Ebben az oktatóanyagban megtanuljuk konfigurálni egy VPN -kiszolgálót a Debian 11 alatt az OpenVPN segítségével, azzal a céllal, hogy létrehozzunk egy VPN -kiszolgálót, amelyen támaszkodunk az interneten való navigálásra. Ez az oktatóanyag ideális, ha a saját VPN -kiszolgálót, a felhőben lévő VPS -kiszolgálót szeretné beállítani az OVHCloud vagy más, a felhőben. Így egy távoli kliens gép csatlakozhat az OpenVPN szerverhez, hogy elérje az internetet az OpenVPN kiszolgáló kapcsolatának kiaknázásával, de a távoli infrastruktúrához, akár a VPN szerver, vagy ugyanazon hálózat másik szervere is. Valójában ez az elv egy “ügyfél-hely” VPN megvalósításán alapul.

Emlékeztetőül, VPN eszközök Viszapos Pmegrázkódtat NEMeBork És a VPN célja egyszerű: A VPN virtuális kapcsolatot hoz létre a két pont között, Például két üzleti hálózat (VPN webhely a webhelyre), vagy az ügyfél PC és az üzleti hálózat között (VPN ügyfél a helyszínen). Ezen a linken belül, amelyet hívnak egy alagút, Az adatok az lesznek számszerűsített És a forgalom többi részétől elkülönítve, ez a VPN érdeke és a “magán” fogalma. Manapság a személyes használatra szolgáló VPN -ek nagyon népszerűek a cenzúra megkerülésére, a navigáció elrejtésére az interneten stb.

Az OpenVPN -en alapuló VPN -kiszolgáló beállításához különböző megoldások vannak: Hajoljon egy tűzfalra, mint például a PFSense, használjon Linux gépet, használjon Windows gépet stb. Ma érdekel a Linux gépen való megvalósítás, ebben az esetben a Debian 11 alatt.

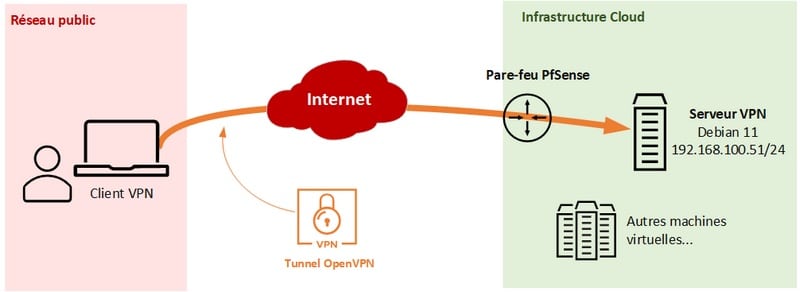

Íme néhány információ a nap infrastruktúrájáról:

Számos lehetséges architektúra létezik, beleértve:

- Az OpenVPN szervernek nyilvános IP -címe van (VPS esete), így közvetlenül csatlakozunk annak nyilvános IP -címéhez

- Az OpenVPN szerver egy útválasztó / tűzfal mögött maszkolódik, és ezért egy NAT mögött. Ennek eredményeként csatlakozunk a berendezés (útválasztó/tűzfal) nyilvános IP -címéhez, és a port -átirányítási szabálynak köszönhetően csatlakozunk a VPN -hez – Ebben az esetben vagyok, ennek a bemutatónak a részeként

Miután a VPN kliensről csatlakoztak a VPN -hez, az összes forgalom a VPN -en megy keresztül, és az OpenVPN szerver internetkapcsolatán keresztül távozik.

II. Az OpenVPN szerver telepítése a Debian 11 -en

Konfigurálhatjuk az OpenVPN kiszolgálót manuálisan, és lépésről lépésre a Debian 11 szerverünkön. Azonban használni fogjuk Telepítő szkript, amely lehetővé teszi a VPN -kiszolgáló nagyon egyszerűen és gyorsan telepítését. Ez a forgatókönyv, kompatibilis Debian, Rocky Linux, Fedora, Ubuntu stb. elérhető a GitHub -on: A kódot akarat szerint felülvizsgálhatja.

Mi ez a telepítés ? Ez a szkript nagyon praktikus, de mit fog tenni a gépen ?

- Debian gépen a következő csomagokat telepíti: OpenVPN, iptables, OpenSSSL, WGET, CA-Querificates, CURL, nem kötött

- Konfigurálja az OpenVPN -t a konfigurációs fájlon:/etc/OpenVPN/Server.zavaros

- Konfigurálja az iptable -t a szerveren az áramlások engedélyezéséhez

- Aktiválja az útválasztást a VPN szerveren (“Sysctl net.IPv4.ip_forward = 1 “in /etc /systeml.D/ 99 -openvpn.zavaros ))

Az OpenVPN szerver telepítésén túl a szkript egy helyi PKI -ra támaszkodik, hogy alapvető tanúsítványt generáljon a VPN megfelelő működéséhez.

Mielőtt elkezdené, ellenőrizze, hogy a VPN szerver jól csatlakozik -e az internethez, és rögzített IP -címmel rendelkezik.

VAN. Töltse le a telepítési szkriptet

Csatlakozzon a jövőbeli VPN szerveréhez, és kezdje el a csomag gyorsítótárának frissítésével. Megragadjuk a lehetőséget is, hogy telepítsük a CURL -t.

Sudo apt-get frissítés sudo apt-get install gurl

Ezután töltse le a telepítési szkriptet a CURL segítségével:

CURL -O https: // nyers.githubusent.com/angristan/OpenVpn-install/Master/OpenVPN-install.SH

Amint a szkript letöltötte, hozzá kell adnia a végrehajtási jogokat, hogy később végrehajthassa:

Chmod +x OpenVPN-install.SH

Ezután futtassa a szkriptet az OpenVPN szerver lépésről lépésre történő elindításához:

sudo ./OpenVPN-install.SH

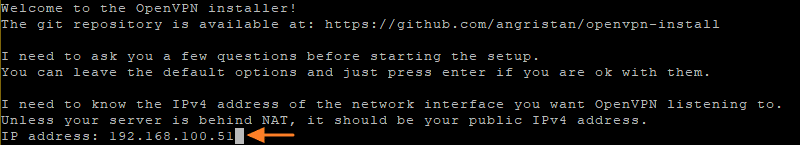

B. Konfigurálja a VPN -t

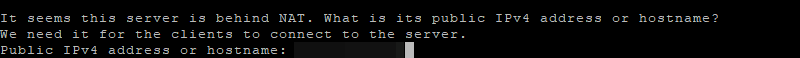

Az „Üdvözlet tonna az OpenVPN telepítése” üzenet!”Az érintések és a konfigurációs lépések összekapcsolódnak. Mindenekelőtt szükség van Jelezze meg a VPN szerver IPv4 címét, De a jó hír az, hogy automatikusan visszatér. Ha ez a helyi IP -cím, ez azt jelenti, hogy van egy NAT, és ebben az esetben logikus. Ellenkező esetben itt jelenik meg a szerver nyilvános IP -címe, például a VPS -kiszolgálóra. Itt a szkript jól megy vissza “192.168.100.51 “érvényesítse.

kívül, A szkript felismeri a NAT jelenlétét, és jelzi a nyilvános IP -címet. Csak érvényesítse, hacsak nem szeretne meghatározni egy adott domain nevet, vagy javítani a szkript által felvetett információkat (amely a CURL -re támaszkodik a nyilvános IP helyreállításához).

Kérik, ha aktiválni szeretné az IPv6 támogatást, jelezheti, hogy az “n” megtagadja.

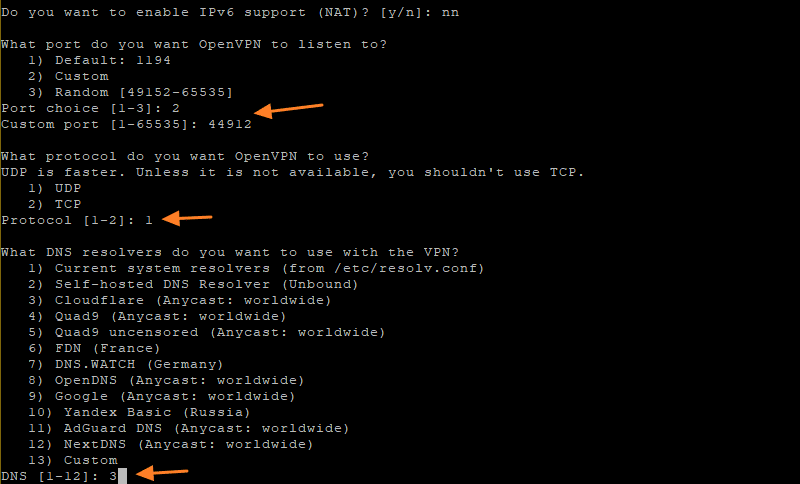

- Milyen portot szeretnél az OpenVPN felsorolni?

Akkor ki kell választania azt a portot, amelyen a VPN szerver meghallgatja. Alapértelmezés szerint ez a 1194 port, de azt javaslom, hogy használjon személyre szabott portot a VPN elrejtéséhez (Használhat egy másik protokoll által használt portot (példa: 443/https), hogy könnyebben áthaladjon bizonyos tűzfalakon).

A személyre szabott port meghatározásához jelölje meg a “2” -t, majd jelezze a port számát. Például a “44912” példámban.

- Milyen protokollt szeretnél használni ?

Az OpenVPN gyorsabb az UDP Transport Protocol segítségével, ráadásul ez az alapértelmezett üzemi módja. Arra biztatom, hogy maradjon az UDP -n, hacsak nem próbál átmenni egy tűzfalon: Ha a 443 -as portot használja, akkor következetesebb a TCP használatával, mint a HTTPS -hez, mint a HTTPS -hez !

- Milyen DNS -feloldókat szeretne használni a VPN -vel ?

Miután csatlakoztatta a VPN -hez, mely VPN -kiszolgálót szeretne használni a névfelbontáshoz. Kiválaszthat egy személyre szabott kiszolgálót a 13. választással, vagy választhat egyet a számot jelző listából.

Annyira az első kérdéssorozathoz. Menjünk utána.

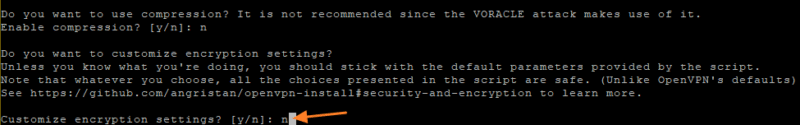

- Használni akarja a tömörítést ?

A szkript azt javasolja, hogy ne használjuk a tömörítést, mert a voracle támadások használják. Jelezze az “n” -t és érvényesítse.

- A titkosítási beállítások testreszabása ?

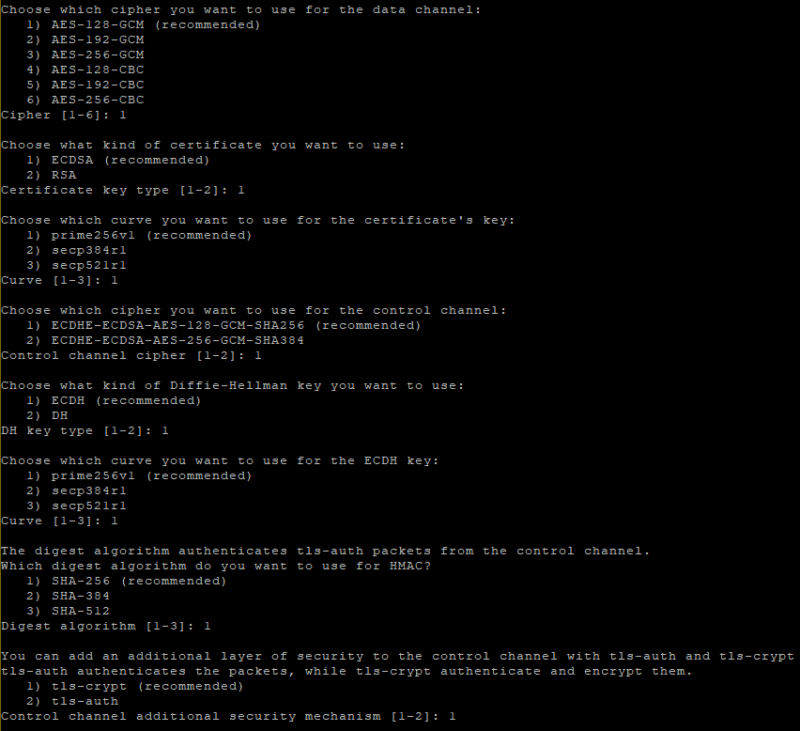

A szkript már előzetesen konfigurálódik, hogy bizonyos paramétereket használjon a VPN alagút titkosításához és az egész biztonságához. Lehetősége van arra, hogy meghatározza a saját paramétereit az “y” jelölésével, különben csak “n” -et csinál.

Az alábbiakban itt találjuk a kínált különféle lehetőségeket (valamint az ajánlott választási lehetőségeket és az automatikus konfigurációnak felel meg) azok számára, akik úgy döntenek, hogy személyre szabják a titkosítási lehetőségeket.

A kihallgatás első része befejeződött ! Eddig a szkript még nem változtatta meg a helyi gépet. Másrészt, ebben a pontos pillanatban, ha megnyomja az “Enter” gombot (Vagy egy másik érintés)), az OpenVPN szerver telepítése megkezdődik.

![]()

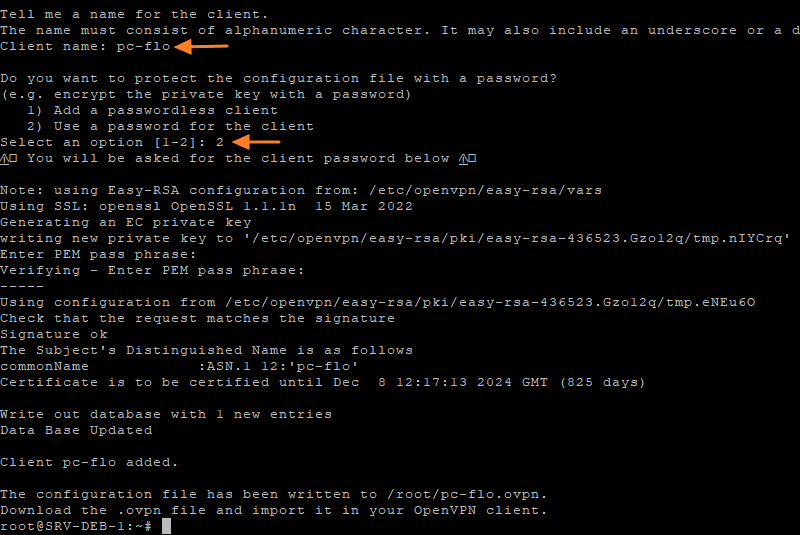

VS. Első ügyfél létrehozása

A VPN szerver konfigurációját követően a szkript segítségével történő telepítés az első VPN ügyfél létrehozásával folytatódik. Jelölje meg a PC nevét, amely a VPN -t használja (csak az út megtalálásához), például “PC-FLO“”. Akkor a kérdés “Szeretné megvédeni a konfigurációs fájlt jelszóval?“Megjelenített, jelölje meg a” 2 “-et az igen Határozzon meg egy jelszót, amelyre szükség lesz a VPN kapcsolat létrehozásához.

Ez egy OVPN konfigurációs fájlt generál a használatban lévő felhasználói profilban. Itt gyökérként csatlakozom, így a konfiguráció a “/root/” -ben generálódik. A VPN szerver szempontjából az ügyfél hozzáadása két fájlt generál:

- Az ügyfél -tanúsítvány /etc/OpenVPN/Easy-RSA/PKI/kiadott/.katódsugárcső

- Az ügyfélnek a privát kulcs /etc/OpenVPN/Easy-PSA/PKI/Private/.Kulcs

jegyzet : Bármikor megváltoztathatja az OpenVPN szerver konfigurációját a konfigurációs fájl módosításával: /etc/OpenVPN/szerver.zavaros

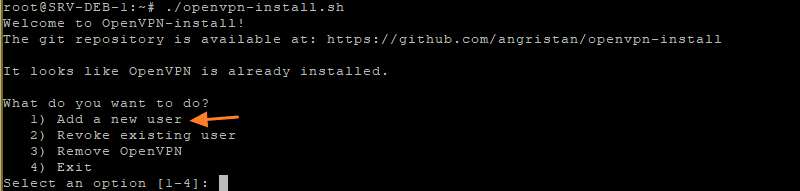

D. Adjon hozzá egy új OpenVPN ügyfelet

Bármikor hozzáadhat egy új, tiszta ügyfelet, hogy minden csatlakozó gépnek megvan a saját tanúsítványa. Függetlenül attól Adjon hozzá vagy töröljön egy új ügyfelet, csak hajtsa végre a szkriptet, és válassza az “1” választást.

sudo ./OpenVPN-install.SH

E. NAT módban: A port -átirányítási szabály

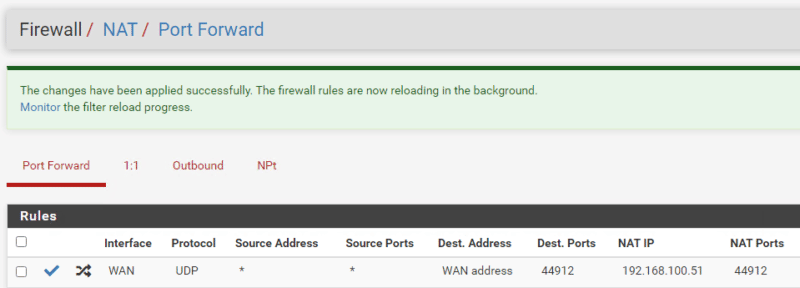

NAT módban, azaz egy útválasztó/tűzfal mögött csatlakoztatott VPN -kiszolgálóval, ahol a NAT aktiválódik, akkor Hozzon létre egy port -átirányítási szabályt. Ellenkező esetben a 44912 -es porton a nyilvános IP -cím áramlását nem irányítják a VPN szerverre.

- Ha ezek a fogalmak elmosódnak az Ön számára: Nat és Pat a kezdőknek

Így a tűzfalamon egy szabályt hozok létre az UDP/44912 áramlások átirányítására a VPN -kiszolgáló nyilvános IP -címemhez (192.168.100.51).

III. Tesztelje a VPN kapcsolatot

A korábban generált konfigurációs fájl (/Gyökér/pc-flo.OVPN) A felhasználói profilban át kell vinni a számítógépre, amelynek csatlakoznia kell a VPN -hez. Ha Windows -on tartózkodik, használhatja a WinsCP -t vagy az SCP -t, és a Linux alatt használhatja az SCP -t.

VAN. Windows -on

A Windows -on telepítenie kell az OpenVPN GUI -t vagy az OpenVPN Connect -t. Személy szerint én használom OpenVPN GUI Tehát másolnom és beillesztenem az OVPN fájlt a következő könyvtárba:

C: \ Program Files \ OpenVpn \ Config

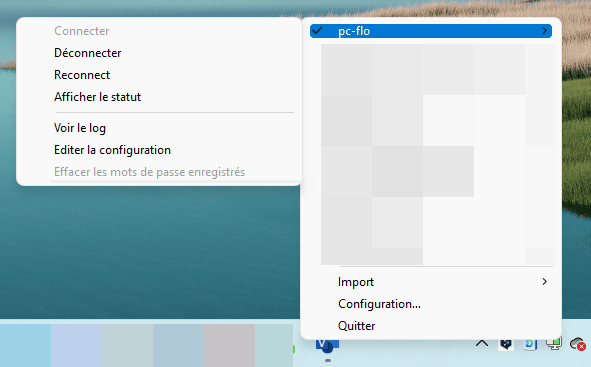

Így a VPN kliensemben látom az új VPN -kapcsolatomat, amely az OVPN fájl nevének nevét veszi igénybe:

Kattintva “Összekapcsol“, nekem kell Írja be a “PC-FLO” ügyfélhez társított jelszót Annak érdekében, hogy hitelesítsen a tanúsítvánnyal.

Miután csatlakoztam, tudom Hozzáférjen a Debian 11 szerveremhez az SSH -ban, a helyi IP -címnek köszönhetően, tudni “192.168.100.51“”. A távoli infrastruktúrám többi kiszolgálójához is hozzáférhetek. Ha hozzáférek az internethez, átmegyek a VPN -en, és ezért használom a VPN internetkapcsolatomat !

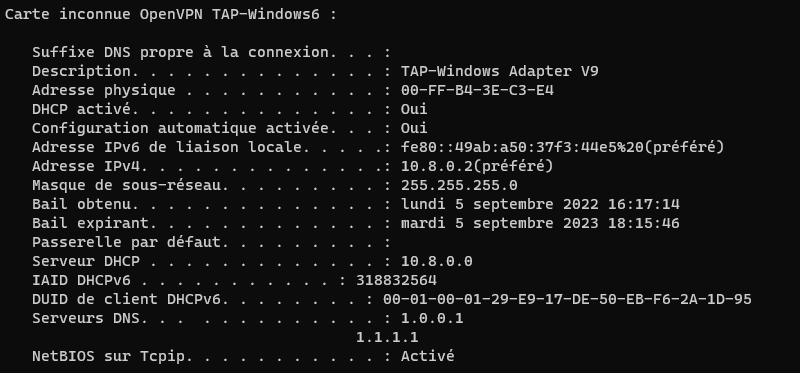

A Windows oldalán, a gépem IP -konfigurációját nézve, látom, hogy a VPN alagút a hálózaton működik. “10.8.0.0/24“Mivel megvan az IP -címem”10.8.0.2/24“”. Ezt az alhálózatot a “/etc/OpenVpn/szerver fájlban definiálják.Conf “a VPN szerverről a” Server 10 soron keresztül.8.0.0 255.255.255.0 “. A DNS -kiszolgálók szempontjából a CloudFlare meghatározása van (1.0.0.1 és 1.1.1.1) és ezt a kezdeti konfiguráció során választottam.

B. Linuxon

Ha az ügyfél -hozzászólása, amelynek a VPN -t használja, a Linux alatt van, akkor az OpenVPN -t telepítheti ezen a parancson keresztül:

Sudo apt-get telepítse az OpenVPN-t

Ezután az OVPN konfigurációs fájlt el kell helyezni ezen a helyen:

/etc/OpenVPN/ügyfél/

A konfigurációs fájl alapján történő kapcsolat elindításához elegendő lesz:

OpenVPN-Client-Config/etc/OpenVPN/ügyfél/PC-FLO.OVPN

VS. Újságok a VPN szerveren

Az ügyfél pozíciójának kapcsolata látható a VPN szerver újságain, az alábbi megrendelés végrehajtásával.

JournalCtl-azonosító OVPN-szerver

Például, amikor csatlakozik a Windows ügyfélbejegyzésemről, a következő újságok láthatók:

SRV-DEB-1 OVPN-SERVER [436393]: multi: multi_init nevű, r = 256 V = 256 SRV-DEB-1 OVPN-SERVER [436393]: Ifconfig pool ipv4: bázis = 10.8.0.2 méret = 252 SRV-DEB-1 OVPN-SERVER [436393]: IfConfig Pool List SRV-DEB-1 OVPN-SERVER [436393]: Az inicializálási szekvencia kitöltött SRV-DEB-1 OVPN-SERVER [436393] ::: 53471 Kilátó csatorna-vastagbél: ' AES-256-CTR 'inicializálva 256 bites kulcsú SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Kimenő vezérlőcsatorna titkosítás: 256 bites üzenet Hash' SHA256 'használatával SRV-DEB-1 OVPN-Server- Szerver [436393] :: 53471 Bejövő kontroll csatorna titkosítás: Cipher 'AES-256-CTR', 256 bites kulcsú SRV-DEB-1 OVPN-SERVER-mel inicializálva: 53471 bejövő vezérlőcsatorna-titkosítás: 256 bites hash használatával ' SHA256 'HMAC hitelesítéshez SRV-DEB-1 OVPN-SERVER [436393] :: 53471 TLS: Kezdeti csomag az [AF_INET] 89-ből.87.49.50: 53471, SID = EB971C1D A6A6884B SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Ellenőrizze az OK-t: Mélység = 1, CN = CN_UIEY50OEG1ZHZHNLA8 SRV-DEB-1 OVPN-TOER [436393] :: = 0,0. = 0. = 0, Cn = pc-flo SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Peer Info: iv_ver = 2.5.6 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Peer Info: IV_PLAT = WIN SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Peer Info: iv_proto = 6 SRV-DEB-1 OVPN-SERVER [436393] ::: 53471 Peer Info: IV_NCP = 2 SRV-DEB-1 OVPN-Server [[ 436393] :: 53471 Peer Info: IV_CIPHERS = AES-256-GCM: AES-128-GCM SRV-DEB-1 OVPN-SERVER [436393] ::: 53471 Peer Info: IV_LZ4 = 1 SRV-DEB-1 OVPN-Server Server Server Server Server Server Server Server Server Server Server-server szerver [436393] :: 53471 Peer Info: IV_LZ4V2 = 1 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Peer Info: iv_lzo = 1 srv-deb-1 ovpn-server [436393]: 53471 Peer Info: iv_cc_stub_stub_stub_stub_stub_stub_stub. = 1 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Peer Info: iv_comp_stubv2 = 1 SRV-DEB-1 OVPN-SERVER [436393] ::: 53471 Peer Info: iv_tcpnl = 1 srv-deb-1 ovpn-- Szerver [436393] :: 53471 Peer Info: iv_gui_ver =OpenVPN_GUI_11 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Peer Info: iv_sso = OpenUrl, CRTEXT SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Control Channel: TLSV1: TLSV1.3, Cipher TLSV1.3 TLS_AES_256_GCM_SHA384, 256 BIT EC, görbe: Prime256V1 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 [PC-FLO] Peer Connection [AF_INET] : 53471

Ezenkívül megjelenítheti az iptable szabályokat az alábbi paranccsal:

iptables -t nat -l -n -v

Ennek a parancsnak lehetővé kell tennie, hogy láthassa, hogy a Post -FT lánc tartalmazza ezt a sort:

2200 971K Masquerade ALL - * ENS192 10.8.0.0/24 0.0.0.0/0

Alapvető sor a VPN áramlásának helyesen irányításához és szállításához.

Iv. Következtetés

Ez az oktatóanyag véget ér: éppen láttuk egy egyszerű módot Állítson be egy OpenVPN szerveret a Debian 11 alatt Ennek a kiváló telepítési szkriptnek a használatával. Szántam időt arra, hogy elmagyarázza neked, mit csinált a forgatókönyv, hogy megértse, mit csinál, ugyanakkor. Tudja meg, hogy sok lehetséges konfiguráció létezik egy VPN megvalósításához az OpenVPN -vel.

A VPN beállításához a teljes infrastruktúrához való csatlakozáshoz azt javaslom, hogy állítsa be a tűzfalára annak érdekében, hogy közvetlenül ezen a szinten kezelhesse az áramlásokat. Könnyebb lesz csak bizonyos protokollokat engedélyezni a VPN alagútban, vagy csak bizonyos gazdagépek számára lehetővé teszi az áramlásokat. Másrészt, egy olyan VPN -hez, amelyet személyes használatra használ, például a cenzúra megkerülésére, ez a megoldás ideális.

Ossza meg ezt a cikket

- ← Előző Text4Shell: Kritikus biztonsági hiba az Apache Commons szövegkönyvtárában

- Több mint 20 millió felhalmozódott letöltés ezekre a rosszindulatú programokra és a következő Android alkalmazásokra →

Florian Burtel

Rendszer- és hálózati mérnök, az IT-Connect és a Microsoft MVP “Cloud and Datacenter Management” társalapítója. Szeretném megosztani a tapasztalataimat és a felfedezéseimet a cikkeimen keresztül. Generalista, egy adott vonzerővel a Microsoft megoldásokhoz és a szkriptekhez. Jó olvasás.

Floriannek 4966 hozzászólása van és számlál.Lásd Florian összes hozzászólását

Hogyan lehet a saját VPN -t egy szerverre szerelni

Mivel a VPN működése kiszolgálókon, hálózati protokollokon és összetett biztonsági technológiákon alapul, a saját VPN felszerelése az egyszerű halandó számára elérhetőnek tűnik. Valóban ez a helyzet ? Megpróbáltuk beállítani a saját VPN -t egy kiszolgálón magunknak.

Olyan nehéz -e, hogy beállítja a saját VPN szolgáltatását ? És a művelet jövedelmező-e a “használatra kész” VPN szolgáltatáshoz képest, mint például az ExpressVPN ? Annak érdekében, hogy válaszoljunk, egy potenciális felhasználó cipőjébe helyeztük magunkat, és az internet felfedezésével indultunk. A témáról szóló irodalom nem adja fel, de az biztos, hogy tucatnyi módon lehet házi VPN -t készíteni, nagyon változatos nehézségek fokozatára.

Ehhez a cikkhez három megtartottunk, és részletesen elmagyarázzuk a legegyszerűbb módszert. A VPN önmaga nevelése nem feltétlenül igényel nagy számítógépes ismereteket. Másrészt, időn kell lennie önmagában, és ne félj attól, hogy a kezét a kezébe tegye.

Telepítsen egy házi VPN -t egy málna Pi -re

A Piratelab hosszú, nagyon részletes oktatóanyagot tett közzé franciául. Ez a módszer, amely megköveteli a legfontosabb előfeltételeket: a Raspberry Pi konfigurációját, az internetes dobozt, majd az alkalmazásokat. Az elv az, hogy átalakítsuk a kis számítógépet, amely a Raspberry Pi VPN szerverré, amelyet konfigurálunk. Ha csatlakozik hozzá, akkor áttekinti a Raspberry Pi IP -címét, és profitálhat az internetkapcsolatból (és a kapcsolódó IP -vel), amelyhez csatlakoztatva van (például otthona). Ha ez egy szálas csatlakozás, akkor az áramlás kiváló lesz, de ha ez egy ADSL -kapcsolat, akkor mechanikusan korlátozott lesz.

Telepítsen egy VPN -t egy virtuális gépre az Algo VPN telepítésével

Ha valóban nem fél a virtuális gép parancssorától, akkor az Algo VPN megoldás az Ön számára készült. Ez egy nagyon egyszerűen telepíthető VPN -megoldás (de sokkal kevésbé a konfiguráláshoz), a nyílt forráskódú, amely lehetővé teszi a VPN (drótvédő vagy IPSEC protokollokkal) telepítését sok virtuális gépre. Az amerikai fejlesztő, Lenny Zeltser nagyon teljes angol nyelvű oktatóanyagot írt ebben a témában a blogjában.

Menj át a házigazdák kulcsrakész megoldásain

De a legegyszerűbb megoldás a nagyközönség számára a saját VPN létrehozásához az, ha át kell menni a gazdagépek „kulcsrakész” megoldásain. Ez a megoldás, amelyet az alábbiakban részletezünk. Használatához példát veszünk a Host Scaleway -re (más gazdagépek azonos megoldásokat kínálnak, akár az OVH -n, akár a DigitalOcean -nál). Valójában az ő példányaiban felajánlja az “InstantApps” használatát.

Konkrétan, két kattintással és néhány perc alatt lehet, hogy rendelkezzen egy disztribúcióval rendelkező szerver (Ubuntu ML) és egy előre telepített alkalmazás. A felhasználónak csak akkor kell fizetnie a szerver bérleti díját, és konfigurálnia kell az online parancs -alkalmazásukat.

Bérelje ki a szerverét

A kezdéshez nyisson meg egy fiókot a ScaleWay -en. A regisztráció ingyenes, de megköveteli a bankkártya számának beírását és 2 euró előzetes engedélyezését. Ez normális, éppen kiszolgálót fog bérelni, és ezek ára a hónapban vagy a pillanatban vannak.

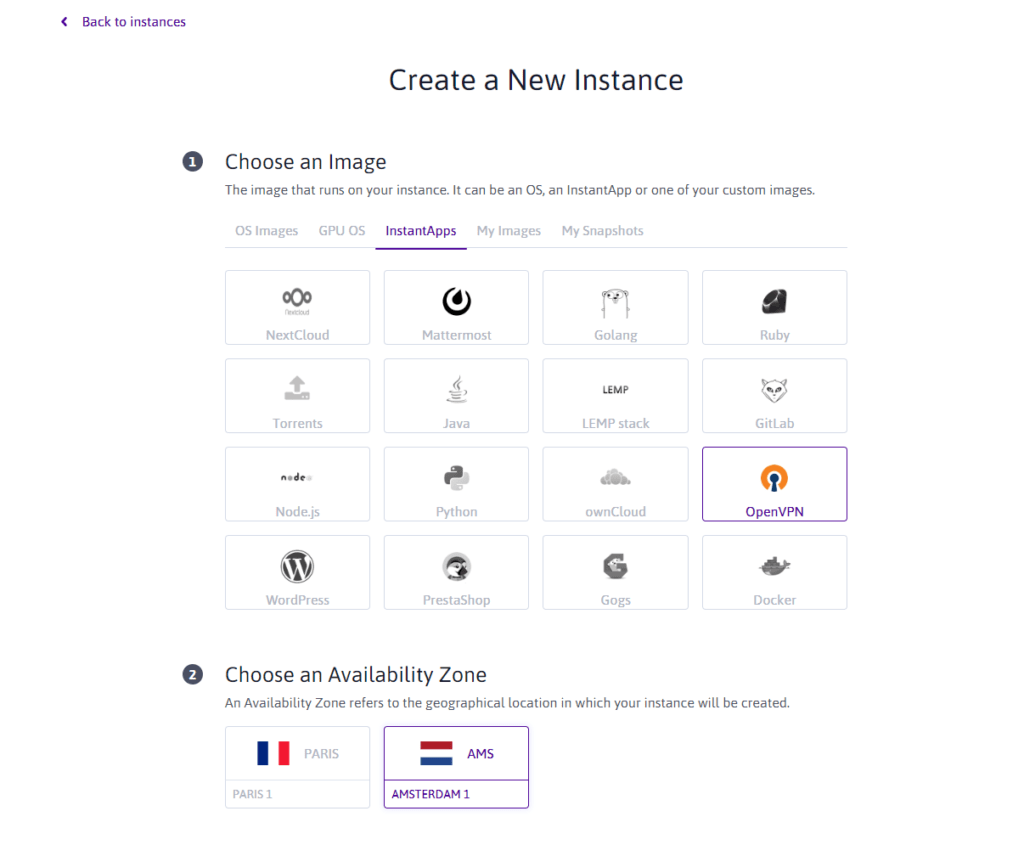

Az interfészen kattintson a Példányra, a bal oldalsávra, majd a zöld gombra ” Hozzon létre egy példányt »». Gratulálunk, éppen beállítja az első szerverét. Ezután megjelenik a szerver személyre szabási menü. Az 1. lépésben (” Válasszon egy képet »), Kattintson az InstantApps elemre, majd válassza az OpenVPN lehetőséget.

Itt konfigurálja a szerverét. Úgy döntöttünk, hogy a szerverünket Amszterdamban, Hollandiában találjuk meg. Ott van, hogy áthelyezzük a jövőbeli IP -címünket.

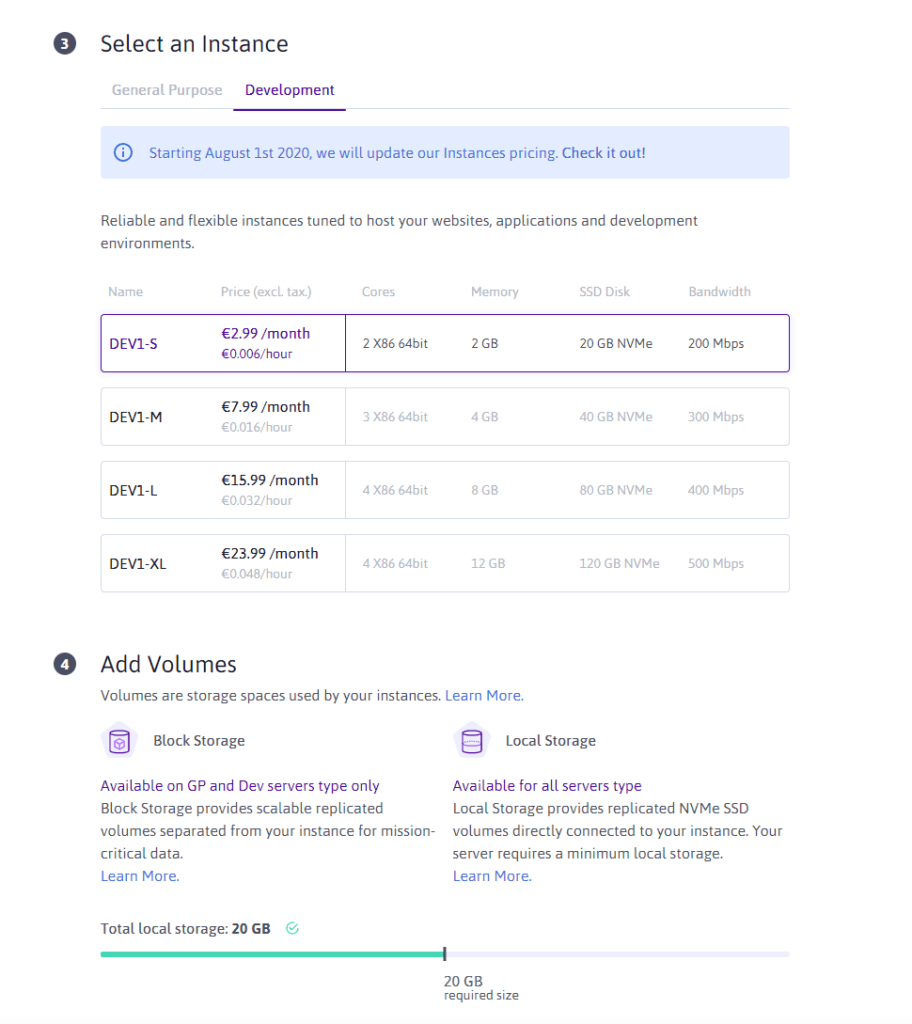

Most jön a kiszolgáló típusának választása. Szükségünk van egy kis szerverre, amely gondoskodik az IP -címünk áthelyezéséről és az interneten való navigálásról számunkra. Nincs szükségünk erőteljes szerverre itt, a legolcsóbb a trükk a bemutató igényeihez.

Lépjen a Fejlesztési fülre, és vegye fel a legolcsóbb lehetőséget, hogy a maximális áramlás 200 mb/s.

Csak egy kis nevet kell adnia a testének, és különösen, hogy társítsa azt egy ssh kulcshoz. Nem fogjuk elmagyarázni, hogyan lehet létrehozni egy SSH -kulcsot, és társíthatjuk azt a példányhoz, a ScaleWay vagy az OVH. Az oktatóanyag hátralévő részében a Putty szoftveren megyünk keresztül, hogy belépjünk a parancssorokba.

Konfigurálja az OpenVPN -t

Ha ezeket a lépéseket végrehajtják, akkor most egy szerver birtokában van, amelyre az OpenVPN telepítve van. Most az OpenVPN -t közvetlenül a kiszolgálón kell konfigurálnunk.

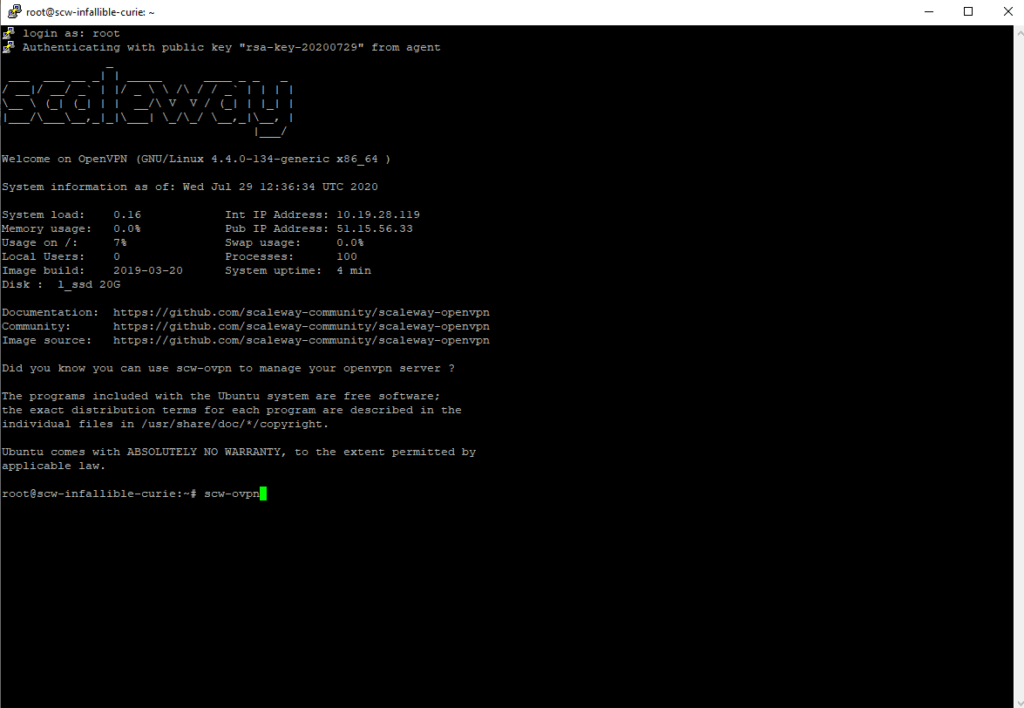

Csatlakozzon a szerverhez, akár a terminálon (Mac és Linux), vagy a Putty -on keresztül (Windows). Amikor a szerver arra kéri, hogy azonosítsa magát, csak írja be a gyökéret. Most konfiguráljuk az OpenVPN -t, hogy az azonosítson minket a szerveren, amikor csatlakozik egy VPN alkalmazáshoz. Pontosabban, létrehozunk egy felhasználói profilt.

A kezdéshez írja be a “gyökér” parancsot. A szerver azt jelzi, hogy az OpenVPN telepítve van, és készen áll a használatra.

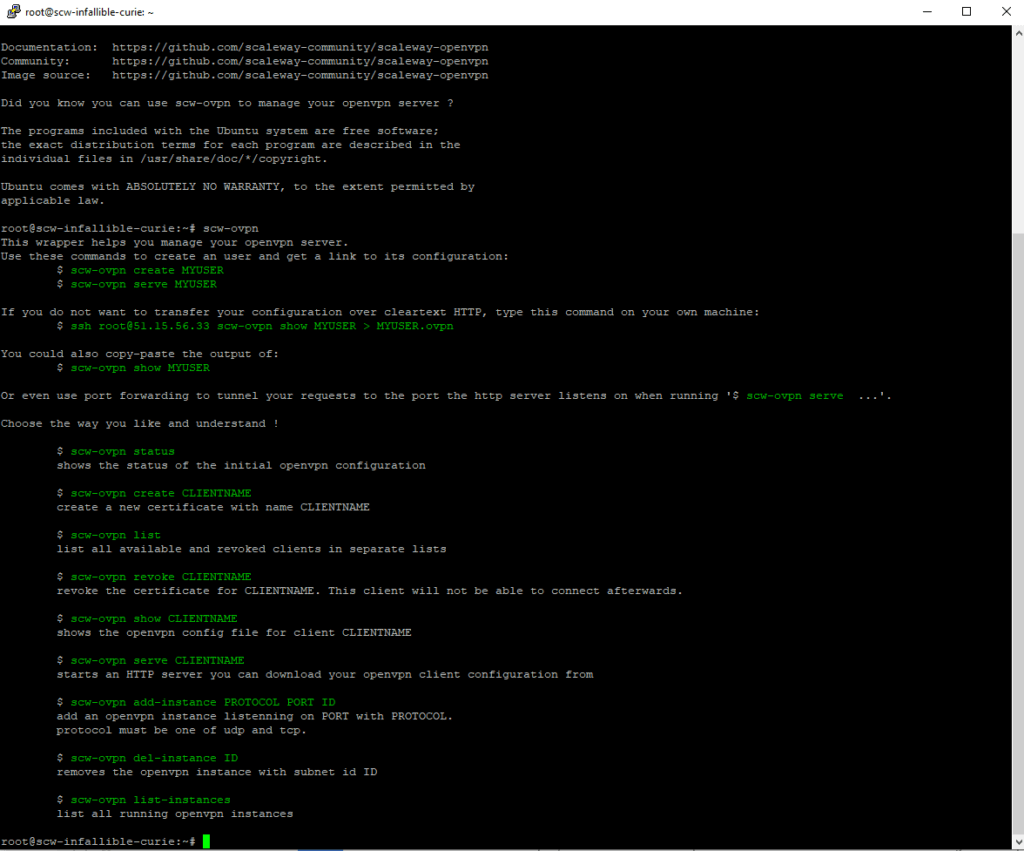

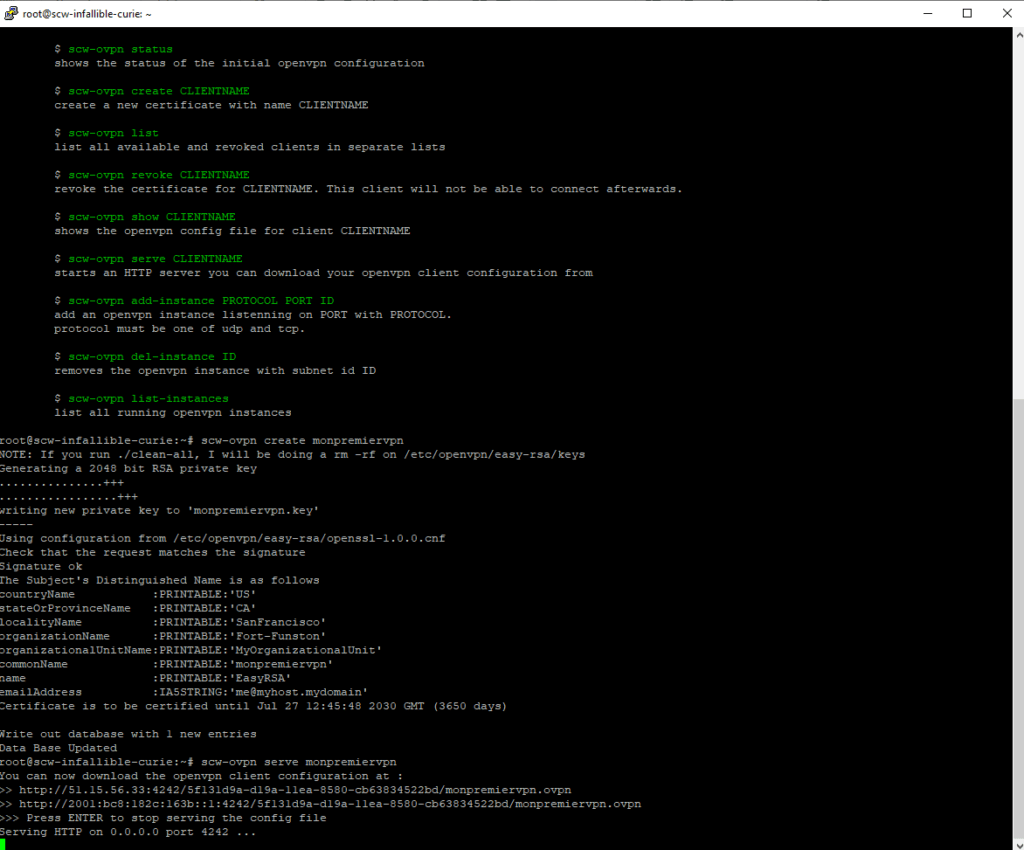

Ezután írja be az “SCW-OVPN” parancsot, amely új felhasználót hoz létre.

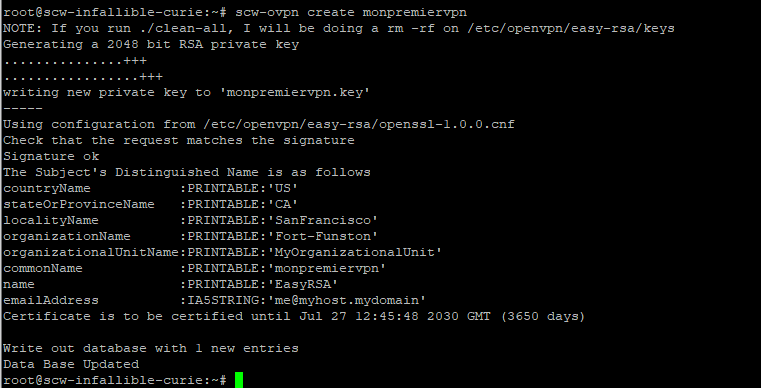

Új felhasználó létrehozásához írja be az “SCW-OVPN név létrehozása” parancsot, vagy a Nomutilizer, amint a neve is sugallja, a felhasználó neve, amelyet meg fog venni. Itt helyeztük el a “Monpremiervpn” -t.

Most, hogy létrehozták, szükséged van a fájlra .Az OVPN, amely lehetővé teszi, hogy azonosítsa magát a szerveren, amikor a VPN ügyfél használatához használja a csatlakozást.

A fájl előállításához .OVPN Írja be az „SCW-OVPN NOMUTILIMILÁT” parancsot. A szerver ezután létrehoz egy linket, amely lehetővé teszi a fájl letöltését .OVPN.

Másolja át a linket, amelyet az OpenVPN automatikusan generált a böngészőbe (vagy töltse le SSH paranccsal, ha parancssor vagy) a fájl letöltéséhez. Felhívjuk figyelmét, hogy a link csak a megrendelés idején érhető el: Amint megnyomja a belépést, a link lejár.

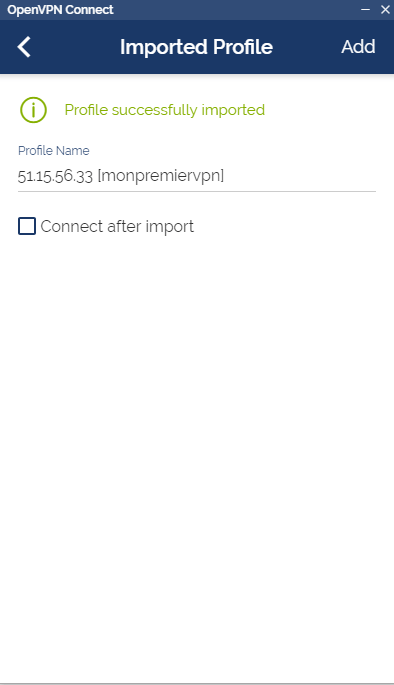

Használjon VPN ügyfelet

Miután helyreállította a fájlt .Ovpn, a legnehezebben készülnek. Csak annyit kell tennie, hogy letölt egy VPN ügyfelet. Az OpenVPNé nagyon jól csinálja az esetet. Töltse le, majd telepítse. Akkor csak importálja a fájlt .OVPN az ügyfélben, hogy alagúton keresztül csatlakozzon a szerverhez.

Gratulálunk, csak feltette az első VPN -t !

Könnyű, de korlátozott

Annak megválaszolására, amely érdekli minket: Nem, nem túl bonyolult a saját VPN létrehozása. De a korlátozások számosak, és a nagyközönség számára nyújtott szolgáltatás nem igazán előnyös egy olyan megoldáshoz képest, mint az ExpressVPN.

Hosszú telepítés

Valóban időt kell szánnia több szoftver (OpenVPN, Putty) telepítésére, meg kell tanulnia és meg kell értenie, hogyan működik egy SSH kulcs, és nyisson meg egy fiókot egy gazdagépnél. Az ExpressVPN számos eszközön (számítógépen, mobiltelefonon stb.) Elérhető alkalmazás elérhető, amelyhez csak három kattintás szükséges a rendezéshez, és amelyet teljesen francia nyelven lefordítanak.

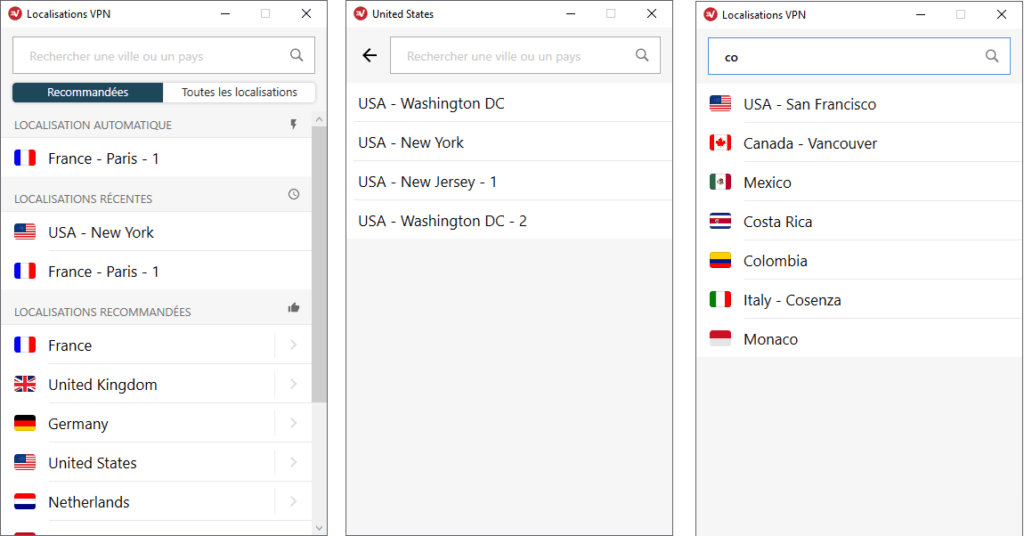

Lehetőség van arra az országra, amelyben csatlakozni akarunk, és bizonyos esetekben a pontos várost, amelyben csatlakozni akarunk. Keresőmotor is van jelen.

Nem vonzó ár

Példánkban a ScaleWay az InstantApp OpenVPN szolgáltatást nyújtja havonta 4,99 euró (out-adózás) áron. Az ExpressVPN jelenleg egyéves előfizetését kínálja havonta kevesebb, mint 6 euróért. Szinte egyenértékű a szolgáltatás nagyon eltérő minőségének.

Korlátozott funkciók

A jó kérdés, amelyet felteszek, nem annyira tudni, hogy bonyolult -e a saját VPN létrehozása, hogy tudd, mit akarsz tenni a VPN -jével. Példánkban VPN -jünk Hollandiában található, és egy alapvető alkalmazás, OpenVPN -vel működik.

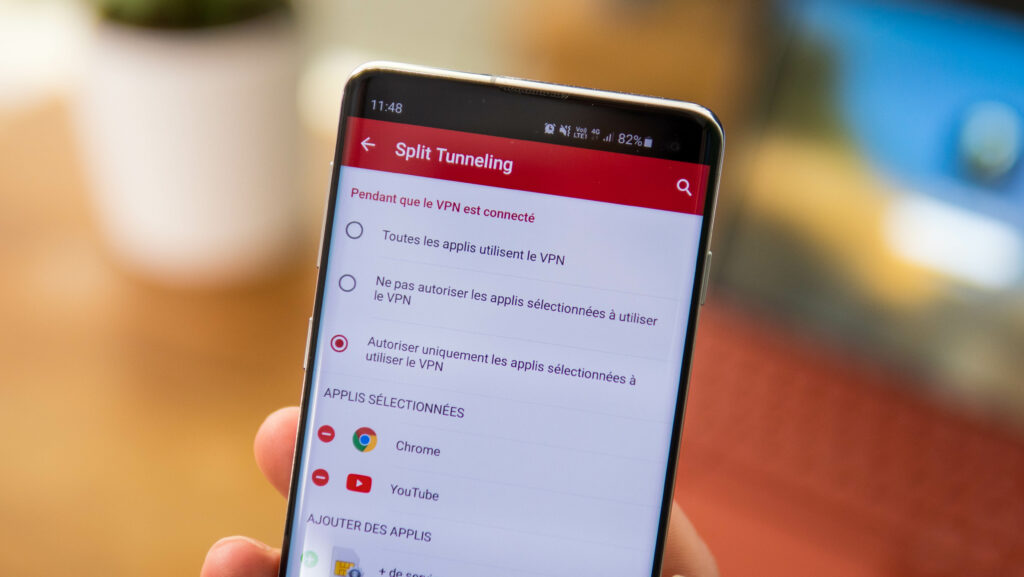

Más szavakkal, csak egy szervere van, ahol az ExpressVPN több mint 3000 -et kínál 160 különböző helyszínen. Nem fér hozzá a megosztott alagútjellemzőkhöz vagy a protokoll nagy választékához. A házunk VPN áramlása szintén alacsonyabb, mint az ExpressVPN szerverek által kínált. Végül, ez az Európában található egyedi szerver nem teszi lehetővé az SVOD platformok külföldi katalógusainak elérését.

A megosztott alagút lehetővé teszi a VPN kapcsolat körülhatárolását az egyes alkalmazásokhoz.

Jelenleg nagyon kevés gazdagép kínál az Egyesült Államokban található szervereket. És még akkor is, ha megtennék, a Netflix amerikai katalógusához való hozzáférés nem garantált. Olyan megoldással, mint az ExpressVPN, a kérdés nem merül fel: csak csatlakozzon egy amerikai vagy kanadai szerverhez, hogy hozzáférjen a külföldi katalógushoz, amelyen

Egy jó VPN -szállító egyszerűbb

Röviden: ha szüksége van egy VPN -re, egyetlen szerverrel, korlátozott funkciókkal, és nem fél attól, hogy a kezét a vezérlővezetékekbe helyezze, akkor szórakoztatóan szerelheti fel a saját VPN -jét. Ha olyan megoldásra van szüksége, amely két kattintással működik, ezer szerverrel és erős adatvédelmi irányelettel, az ExpressVPN a pillanat egyik legjobb választása.

Az ExpressVPN jelenleg különleges ajánlatot kínál az egyéves előfizetésén. Ennek három szabad hónapja van. Ez az előfizetés tehát havonta kevesebb, mint 6 euró. Annak érdekében, hogy képet kapjon a szolgáltatás minőségéről, 30 napos „elégedett vagy visszatérített” teszteket is tartalmaz, amelyek során megállíthatja és előfizetését bármikor visszatérítheti, ha kapcsolatba lép az értékesítés utáni szolgáltatással, anélkül, hogy nem kérdéses lenne.

Kíváncsi vagy, mi a legjobb VPN ? A legjobb VPN -ek kiválasztása A válasz az összehasonlítónkban található

Ezt a cikket az ExpressVPN -vel együttműködve készítették

Ez a tartalom, amelyet a Humanoid XP entitáson belüli független szerkesztők készítettek. A Numerama szerkesztői csoportja nem vett részt annak létrehozásában. Elkötelezettek vagyunk az olvasóink iránt, hogy ezek a tartalmak érdekesek, kvalitatívak és megfeleljenek érdekeiknek.